App installieren

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Anmerkung: This feature may not be available in some browsers.

Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder ein alternativer Browser verwenden.

Du solltest ein Upgrade durchführen oder ein alternativer Browser verwenden.

News Massive Sicherheitslücke in Intel-CPUs der letzten Jahre

Complicated

Grand Admiral Special

- Mitglied seit

- 08.10.2010

- Beiträge

- 4.949

- Renomée

- 441

- Mein Laptop

- Lenovo T15, Lenovo S540

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 7 3700X

- Mainboard

- MSI X570-A PRO

- Kühlung

- Scythe Kama Angle - passiv

- Speicher

- 32 GB (4x 8 GB) G.Skill TridentZ Neo DDR4-3600 CL16-19-19-39

- Grafikprozessor

- Sapphire Radeon RX 5700 Pulse 8GB PCIe 4.0

- Display

- 27", Lenovo, 2560x1440

- SSD

- 1 TB Gigabyte AORUS M.2 PCIe 4.0 x4 NVMe 1.3

- HDD

- 2 TB WD Caviar Green EADS, NAS QNAP

- Optisches Laufwerk

- Samsung SH-223L

- Gehäuse

- Lian Li PC-B25BF

- Netzteil

- Corsair RM550X ATX Modular (80+Gold) 550 Watt

- Betriebssystem

- Win 10 Pro.

Intel Statement zu der Thematik:

https://newsroom.intel.com/news/intel-responds-to-security-research-findings/

https://newsroom.intel.com/news/intel-responds-to-security-research-findings/

Hehehe - ja der Exploit selber zerstört oder ändert keine Daten - clever formuliert. Nur jemand der sich Zugriff damit verschafft kann das machen wenn er will. Sie sichern sich schon gegen die Klagen ab, da ein Hacker nun mal kein Fehler der Hardware ist. Das ist der gravierende rechtliche Unterschied zwischen einem Hardwarebug der die Daten verfälscht oder einer Sicherheitslücke die Zugang zu den Daten ermöglicht. Es wird immer noch ein Mensch benötigt, der die illegale Aktion durchführt. Ist ja nicht illegal sein Systeme nicht abzusichern, so wie es ja z.B. strafbar ist in Deutschland das Auto nicht abzuschließen.Intel believes these exploits do not have the potential to corrupt, modify or delete data.

oho...die Marketing Maschine läuft schon auf vollen Touren. AMD und ARM sollen demnach ebenso betroffen sein. Nun will man sich wohl nur noch darum streiten wie stark die Auswirkungen sind bei den einzelnen Archirtekturen.Recent reports that these exploits are caused by a “bug” or a “flaw” and are unique to Intel products are incorrect. Based on the analysis to date, many types of computing devices — with many different vendors’ processors and operating systems — are susceptible to these exploits.

Intel is committed to product and customer security and is working closely with many other technology companies, including AMD, ARM Holdings and several operating system vendors, to develop an industry-wide approach to resolve this issue promptly and constructively.

Aha, da bin ich jetzt aber gespannt. Da wird einiges für Morgen zu erwarten sein.Intel believes its products are the most secure in the world and that, with the support of its partners, the current solutions to this issue provide the best possible security for its customers.

Zuletzt bearbeitet:

cologne46

Admiral Special

- Mitglied seit

- 11.11.2001

- Beiträge

- 1.291

- Renomée

- 223

- Lieblingsprojekt

- medizinische

- Meine Systeme

- A10-5700, 6x Odroid N2

- BOINC-Statistiken

- Mein Laptop

- Dell Vostro 3700

- Details zu meinem Desktop

- Prozessor

- A10-5700

- Mainboard

- Asrock FM2A75 Pro4-M

- Kühlung

- EKL Alpenföhn Groß Clockner mit be quiet! Silent Wings PWM

- Speicher

- 16GB G.Skill 2400

- Grafikprozessor

- HD 7660D

- Display

- 27" IIYAMA XUB2792UHSU

- SSD

- Corsair Neutron XTI 480 GB

- HDD

- Seagate ST6000VN 6 TB

- Optisches Laufwerk

- LG BH16

- Soundkarte

- onboard

- Gehäuse

- Sharkoon Revenge Economy

- Netzteil

- BeQuiet 300W

- Betriebssystem

- Win 7 x64

- Webbrowser

- Firefox

vielleicht doch schon viiieeelll länger bekannt?

http://www.planet3dnow.de/vbulletin...-Intel-Inside-Kampagne?highlight=intel+inside

Ja mit dem neuen Licht kann man da schon einen Zusammenhang sehen. Zusammenstreichen was auf die schnelle geht, um Rückstellungen zu bilden.

Intel believes its products are the most secure in the world and that, with the support of its partners, the current solutions to this issue provide the best possible security for its customers.

LOL. Ohne BUG wäre die Sicherheit für die Kunden aber noch höher.

![Augen rollen (sarkastisch) :] :]](https://www.planet3dnow.de/vbulletin/images/smilies/rolleyes.gif) Aber was weiß ich schon.

Aber was weiß ich schon.

Zuletzt bearbeitet:

Guten Abend

Wo steht den in der Intel News, dass ARM und AMD ebenfalls betroffen sind.

Da steht nur, dass man mit vielen Firmen, dann werden welche aufgelistet, zusammenarbeitet, um das Problem gemeinsam zu lösen. Mehr nicht. Ist auch nicht ganz Wörtlich übersetzt, aber es sollte reichen.

Gruß

Die Frage

Wo steht den in der Intel News, dass ARM und AMD ebenfalls betroffen sind.

Da steht nur, dass man mit vielen Firmen, dann werden welche aufgelistet, zusammenarbeitet, um das Problem gemeinsam zu lösen. Mehr nicht. Ist auch nicht ganz Wörtlich übersetzt, aber es sollte reichen.

Gruß

Die Frage

SPINA

Grand Admiral Special

- Mitglied seit

- 07.12.2003

- Beiträge

- 18.122

- Renomée

- 985

- Mein Laptop

- Lenovo IdeaPad Gaming 3 (15ARH05-82EY003NGE)

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 7 3700X

- Mainboard

- ASUS PRIME X370-PRO

- Kühlung

- AMD Wraith Prism

- Speicher

- 2x Micron 32GB PC4-25600E (MTA18ASF4G72AZ-3G2R)

- Grafikprozessor

- Sapphire Pulse Radeon RX 7600 8GB

- Display

- LG Electronics 27UD58P-B

- SSD

- Samsung 980 PRO (MZ-V8P1T0CW)

- HDD

- 2x Samsung 870 QVO (MZ-77Q2T0BW)

- Optisches Laufwerk

- HL Data Storage BH16NS55

- Gehäuse

- Lian Li PC-7NB

- Netzteil

- Seasonic PRIME Gold 650W

- Betriebssystem

- Debian 12.x (x86-64)

- Verschiedenes

- ASUS TPM-M R2.0

Unwahrscheinlich, dass AMD von demselben Fehler betroffen ist, denn gerade auf solche Fehler klopft man eine Architektur schon bei der Entwicklung am stärksten ab und es ist bitter für Intel, dass eine bestimmte Konstellation durch das Suchraster gefallen ist. Bisher wurde nichts über einen gleichgelagerten Fehler bei Ryzen und Epyc verlautbar und dabei wird es aller Voraussicht nach bleiben. Solche Fehler sind zum Glück selten angesichts des Aufwandes der betrieben wird, um sie zu vermeiden. Dass es doch einmal geschehen musste, war nur eine Frage der Zeit und dass es gerade Intel trifft wundert mich nicht. Man muss sich nur einmal das Trauerspiel rund um TSX anschauen.

Allerdings sollte man nicht dem Irrglauben erliegen, dass dies irgendeinen Einfluss auf Marktanteile hätte. Schon wird über Verschiebungen im Serversegment zugunsten von Epyc spekuliert, aber die Vergangenheit hat gelehrt, dass die Einkäufer konservativ und nicht immer rational oder ökonomisch vorgehen. Wenn der geplante Xeon nicht mehr die erforderliche Leistung bringt, wird eben nicht Epyc gekauft, sondern stattdessen der nächstgrößere Xeon oder gar zwei an der Zahl. AMD wird keinen Nutzen aus diesem Fauxpas von Intel ziehen, sondern muss mit anderen Argumenten aufwarten.

Allerdings sollte man nicht dem Irrglauben erliegen, dass dies irgendeinen Einfluss auf Marktanteile hätte. Schon wird über Verschiebungen im Serversegment zugunsten von Epyc spekuliert, aber die Vergangenheit hat gelehrt, dass die Einkäufer konservativ und nicht immer rational oder ökonomisch vorgehen. Wenn der geplante Xeon nicht mehr die erforderliche Leistung bringt, wird eben nicht Epyc gekauft, sondern stattdessen der nächstgrößere Xeon oder gar zwei an der Zahl. AMD wird keinen Nutzen aus diesem Fauxpas von Intel ziehen, sondern muss mit anderen Argumenten aufwarten.

Complicated

Grand Admiral Special

- Mitglied seit

- 08.10.2010

- Beiträge

- 4.949

- Renomée

- 441

- Mein Laptop

- Lenovo T15, Lenovo S540

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 7 3700X

- Mainboard

- MSI X570-A PRO

- Kühlung

- Scythe Kama Angle - passiv

- Speicher

- 32 GB (4x 8 GB) G.Skill TridentZ Neo DDR4-3600 CL16-19-19-39

- Grafikprozessor

- Sapphire Radeon RX 5700 Pulse 8GB PCIe 4.0

- Display

- 27", Lenovo, 2560x1440

- SSD

- 1 TB Gigabyte AORUS M.2 PCIe 4.0 x4 NVMe 1.3

- HDD

- 2 TB WD Caviar Green EADS, NAS QNAP

- Optisches Laufwerk

- Samsung SH-223L

- Gehäuse

- Lian Li PC-B25BF

- Netzteil

- Corsair RM550X ATX Modular (80+Gold) 550 Watt

- Betriebssystem

- Win 10 Pro.

Wohl kaum, wenn der zuvor gekaufte Xeon über Nacht mit einem Patch 20% weniger Leistung bringt und der auf dem Markt verfügbare Xeon ebenfalls 20% weniger leistet als bisher gedacht. Sind ja nicht nur Volldeppen im Einkauf unterwegs. Vor allem wenn das so richtig die Runde macht und bei den Entscheidern die Kosten auflaufen für die jetzt erforderlichen Patches. Und die sind enorm und bringen trotzdem weniger Leistung.Wenn der geplante Xeon nicht mehr die erforderliche Leistung bringt, wird eben nicht Epyc gekauft, sondern stattdessen der nächstgrößere Xeon oder gar zwei an der Zahl. AMD wird keinen Nutzen aus diesem Fauxpas von Intel ziehen, sondern muss mit anderen Argumenten aufwarten.

Peet007

Admiral Special

- Mitglied seit

- 30.09.2006

- Beiträge

- 1.884

- Renomée

- 39

- BOINC-Statistiken

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 8700G

- Mainboard

- MSI Mortar B650

- Kühlung

- Wasser

- Speicher

- 32 GB

- Grafikprozessor

- IGP

- Display

- Philips

- Soundkarte

- onBoard

- Netzteil

- 850 Watt

- Betriebssystem

- Manjaro / Ubuntu

- Webbrowser

- Epiphany

Bei den meisten Serversystemen wird eh Linux eingesetzt und da ist das Patchen eigentlich kein Prloblem. Nur ab welchen Kernel kann man den Patch einpflegen oder muss man auf einen neueren Kernel wechseln. Was jetzt auch kein großes Problem darstellt weil Treiber für ältere Hardware wirklich spät aus dem Kernel fliegen.

Wenn die Leistung danach nicht mehr ausreicht wird Intel halt ein paar auf Kulanz hinstellen.

Wenn die Leistung danach nicht mehr ausreicht wird Intel halt ein paar auf Kulanz hinstellen.

Complicated

Grand Admiral Special

- Mitglied seit

- 08.10.2010

- Beiträge

- 4.949

- Renomée

- 441

- Mein Laptop

- Lenovo T15, Lenovo S540

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 7 3700X

- Mainboard

- MSI X570-A PRO

- Kühlung

- Scythe Kama Angle - passiv

- Speicher

- 32 GB (4x 8 GB) G.Skill TridentZ Neo DDR4-3600 CL16-19-19-39

- Grafikprozessor

- Sapphire Radeon RX 5700 Pulse 8GB PCIe 4.0

- Display

- 27", Lenovo, 2560x1440

- SSD

- 1 TB Gigabyte AORUS M.2 PCIe 4.0 x4 NVMe 1.3

- HDD

- 2 TB WD Caviar Green EADS, NAS QNAP

- Optisches Laufwerk

- Samsung SH-223L

- Gehäuse

- Lian Li PC-B25BF

- Netzteil

- Corsair RM550X ATX Modular (80+Gold) 550 Watt

- Betriebssystem

- Win 10 Pro.

Hier alle Details:

https://googleprojectzero.blogspot.de/2018/01/reading-privileged-memory-with-side.html

https://googleprojectzero.blogspot.de/2018/01/reading-privileged-memory-with-side.html

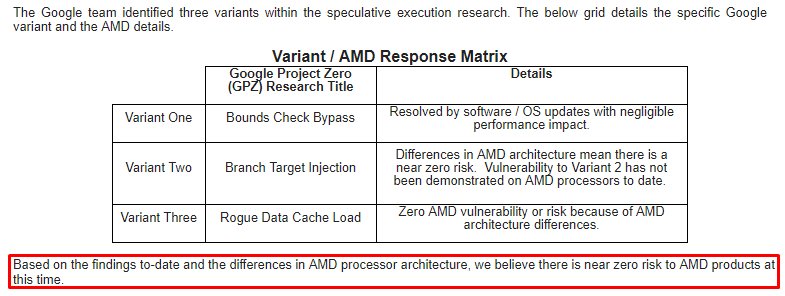

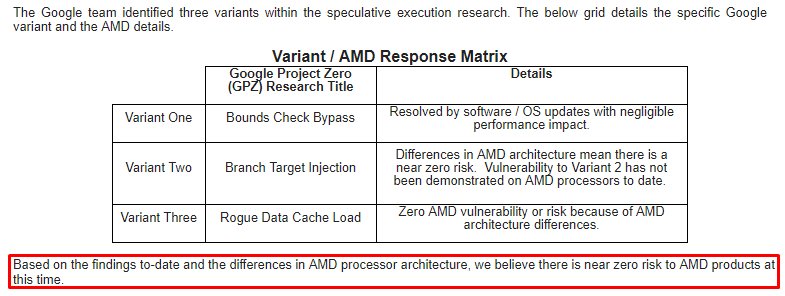

https://twitter.com/ryanshrout/status/948683677244018689[FONT="]So far, there are three known variants of the issue/FONT]

- [FONT="]Variant 1: bounds check bypass ([/FONT][FONT="]CVE-2017-5753)[/FONT]

- [FONT="]Variant 2: branch target injection ([/FONT][FONT="]CVE-2017-5715)[/FONT]

- [FONT="]Variant 3: rogue data cache load ([/FONT][FONT="]CVE-2017-5754)[/FONT]

Before the issues described here were publicly disclosed, Daniel Gruss, Moritz Lipp, Yuval Yarom, Paul Kocher, Daniel Genkin, Michael Schwarz, Mike Hamburg, Stefan Mangard, Thomas Prescher and Werner Haas also reported them; their [writeups/blogposts/paper drafts] are at:

[FONT="]During the course of our research, we developed the following proofs of concept (PoCs)/FONT]

- [FONT="]A PoC that demonstrates the basic principles behind variant 1 in userspace on the tested Intel Haswell Xeon CPU, the AMD FX CPU, the AMD PRO CPU and an ARM Cortex A57 [2].[/FONT][FONT="] This PoC only tests for the ability to read data inside mis-speculated execution within the same process, without crossing any privilege boundaries.[/FONT]

- [FONT="]A PoC for variant 1 that, when running with normal user privileges under a modern Linux kernel with a distro-standard config, can perform arbitrary reads in a 4GiB range [3][/FONT][FONT="] in kernel virtual memory on the Intel Haswell Xeon CPU. If the kernel's BPF JIT is enabled (non-default configuration), it also works on the AMD PRO CPU. On the Intel Haswell Xeon CPU, kernel virtual memory can be read at a rate of around 2000 bytes per second after around 4 seconds of startup time. [4][/FONT]

- [FONT="]A PoC for variant 2 that, when running with root privileges inside a KVM guest created using virt-manager on the Intel Haswell Xeon CPU, with a specific (now outdated) version of Debian's distro kernel[/FONT][FONT="] [5] running on the host, can read host kernel memory at a rate of around 1500 bytes/second, with room for optimization. Before the attack can be performed, some initialization has to be performed that takes roughly between 10 and 30 minutes for a machine with 64GiB of RAM; the needed time should scale roughly linearly with the amount of host RAM. (If 2MB hugepages are available to the guest, the initialization should be much faster, but that hasn't been tested.)[/FONT]

- [FONT="]A PoC for variant 3 that, when running with normal user privileges, can read kernel memory on the Intel Haswell Xeon CPU under some precondition. We believe that this precondition is that the targeted kernel memory is present in the L1D cache.[/FONT]

mibo

Grand Admiral Special

- Mitglied seit

- 05.01.2003

- Beiträge

- 2.297

- Renomée

- 65

- Standort

- Hannover

- Mein Laptop

- Lenovo T450s

- Details zu meinem Desktop

- Prozessor

- Ryzen 5800X3D

- Mainboard

- ASUS B550M-PLUS

- Kühlung

- Noctua NH-U12P

- Speicher

- 2x16GB DDR4 ECC

- Grafikprozessor

- AMD 6700XT

- Display

- HP X27i

- SSD

- Samsung 860EVO, 960EVO, WD 850X

- Optisches Laufwerk

- DVD-Brenner :-)

- Netzteil

- BQ Dark Power 12 750W

- Betriebssystem

- Suse Tumbleweed / Win10 64Bit

- Webbrowser

- Firefox

*Stopuhr drück*

Wie lange Intel nun braucht, um eine CPU ohne dieses Problem zu veröffentlichen?

Das könnte echt existenzbedrohend sein.

Ich bin auf die Quartalsberichte gespannt.

PS: Irgendwo hatte ich was von "Rowhammer-like" Angriffen auf diesen Bug gelesen. Und Rowhammer wurde ja auch schon in Javascript gezeigt. Das könnte im schlimmsten Fall bedeuten, dass eine aufgerufene Webseite per Javascript beliebige Speicherbereiche auslesen kann. Da würde ich dann doch lieber nen Patch einspielen...

Wie lange Intel nun braucht, um eine CPU ohne dieses Problem zu veröffentlichen?

Das könnte echt existenzbedrohend sein.

Ich bin auf die Quartalsberichte gespannt.

PS: Irgendwo hatte ich was von "Rowhammer-like" Angriffen auf diesen Bug gelesen. Und Rowhammer wurde ja auch schon in Javascript gezeigt. Das könnte im schlimmsten Fall bedeuten, dass eine aufgerufene Webseite per Javascript beliebige Speicherbereiche auslesen kann. Da würde ich dann doch lieber nen Patch einspielen...

Wenn's blöd läuft, trifft der Bug AMD performanceseitig am Ende stärker als Intel. Wenn die OS-Hersteller auch nur den kleinsten Zweifel daran haben, dass AMD-Prozessoren nicht von dem Angriffsszenario betroffen sind, dann werden sie den leistungsmindernden Fix auf ALLE x86-64-Systeme anwenden. Und dann kann's im dümmsten Fall für AMD schlechter aussehen, als für Intel:

<blockquote class="twitter-tweet" data-lang="de"><p lang="en" dir="ltr">This is bad: performance hit from PTI on the du -s benchmark on an AMD EPYC 7601 is 49%. <a href="https://t.co/TT2aQpsb5U">https://t.co/TT2aQpsb5U</a> <a href="https://t.co/Y12B1SIUMd">https://t.co/Y12B1SIUMd</a></p>— grsecurity (@grsecurity) <a href="https://twitter.com/grsecurity/status/947439275460702208?ref_src=twsrc%5Etfw">31. Dezember 2017</a></blockquote>

<script async src="https://platform.twitter.com/widgets.js" charset="utf-8"></script>

<blockquote class="twitter-tweet" data-lang="de"><p lang="en" dir="ltr">This is bad: performance hit from PTI on the du -s benchmark on an AMD EPYC 7601 is 49%. <a href="https://t.co/TT2aQpsb5U">https://t.co/TT2aQpsb5U</a> <a href="https://t.co/Y12B1SIUMd">https://t.co/Y12B1SIUMd</a></p>— grsecurity (@grsecurity) <a href="https://twitter.com/grsecurity/status/947439275460702208?ref_src=twsrc%5Etfw">31. Dezember 2017</a></blockquote>

<script async src="https://platform.twitter.com/widgets.js" charset="utf-8"></script>

Zuletzt bearbeitet:

Peet007

Admiral Special

- Mitglied seit

- 30.09.2006

- Beiträge

- 1.884

- Renomée

- 39

- BOINC-Statistiken

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 8700G

- Mainboard

- MSI Mortar B650

- Kühlung

- Wasser

- Speicher

- 32 GB

- Grafikprozessor

- IGP

- Display

- Philips

- Soundkarte

- onBoard

- Netzteil

- 850 Watt

- Betriebssystem

- Manjaro / Ubuntu

- Webbrowser

- Epiphany

Der Patch ist momentan auf einem Ryzen mit Linux Kernel 4,15 nicht aktiv. Ist im Normalfall kein Problem den wenn wirklch auch abzuschalten.

OBrian

Moderation MBDB, ,

- Mitglied seit

- 16.10.2000

- Beiträge

- 17.032

- Renomée

- 267

- Standort

- NRW

- Details zu meinem Desktop

- Prozessor

- Phenom II X4 940 BE, C2-Stepping (undervolted)

- Mainboard

- Gigabyte GA-MA69G-S3H (BIOS F7)

- Kühlung

- Noctua NH-U12F

- Speicher

- 4 GB DDR2-800 ADATA/OCZ

- Grafikprozessor

- Radeon HD 5850

- Display

- NEC MultiSync 24WMGX³

- SSD

- Samsung 840 Evo 256 GB

- HDD

- WD Caviar Green 2 TB (WD20EARX)

- Optisches Laufwerk

- Samsung SH-S183L

- Soundkarte

- Creative X-Fi EM mit YouP-PAX-Treibern, Headset: Sennheiser PC350

- Gehäuse

- Coolermaster Stacker, 120mm-Lüfter ersetzt durch Scythe S-Flex, zusätzliche Staubfilter

- Netzteil

- BeQuiet 500W PCGH-Edition

- Betriebssystem

- Windows 7 x64

- Webbrowser

- Firefox

- Verschiedenes

- Tastatur: Zowie Celeritas Caseking-Mod (weiße Tasten)

wohl ca. ein Jahr. Mußt ja das Problem erstmal vernünftig lösen (nur "irgendwie" wäre ja Mist, soll ja auch schneller sein als der Software-Fix), den Fix in Hardware implementieren, und die geänderte Hardware dann testen, ob es sich mit dem Rest des Chips verträgt, dann Chips in der neuen Revision bauen. Beiden üblichen Vorlaufzeiten wartet man ggf. auch auf die sowieso nächste Stufe in der Produktpflege, statt extra für den Fix was neues zu backen.Wie lange Intel nun braucht, um eine CPU ohne dieses Problem zu veröffentlichen?

Das könnte echt existenzbedrohend sein.

Immerhin kann man den Fix dann später als Performance-Verbesserung vermarkten

![Augen rollen (sarkastisch) :] :]](https://www.planet3dnow.de/vbulletin/images/smilies/rolleyes.gif)

so schnell wird sich das nicht niederschlagen. Wäre zwar schön für AMD, wenn jetzt kurzfristig alle Computerkäufer auf AMD setzen statt Intel, aber das wird kaum passieren. Die meisten kaufen ja komplette Systeme, und wenn dann z.B. HP oder wer auch immer die Gewähr übernimmt, daß das Ding funktioniert, dann reicht den Kunden das. Es hat auch kaum einer Lust, die ganze Produktpalette umzustellen.Das könnte echt existenzbedrohend sein.

Ich bin auf die Quartalsberichte gespannt.

Mit Fix und ein paar Prozent Einbußen dürfte es auch nicht so schlimm sein, denn die meisten Rechner laufen ja nicht am Anschlag bzgl. CPU-Last. PCs werden eh nur teilbelastet und bei Servern hängt es meist an der RAM-Menge, weniger an der rohen CPU-Kraft. Insofern wird es wahrscheinlich gar nicht so riesige Auswirkungen haben.

Complicated

Grand Admiral Special

- Mitglied seit

- 08.10.2010

- Beiträge

- 4.949

- Renomée

- 441

- Mein Laptop

- Lenovo T15, Lenovo S540

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 7 3700X

- Mainboard

- MSI X570-A PRO

- Kühlung

- Scythe Kama Angle - passiv

- Speicher

- 32 GB (4x 8 GB) G.Skill TridentZ Neo DDR4-3600 CL16-19-19-39

- Grafikprozessor

- Sapphire Radeon RX 5700 Pulse 8GB PCIe 4.0

- Display

- 27", Lenovo, 2560x1440

- SSD

- 1 TB Gigabyte AORUS M.2 PCIe 4.0 x4 NVMe 1.3

- HDD

- 2 TB WD Caviar Green EADS, NAS QNAP

- Optisches Laufwerk

- Samsung SH-223L

- Gehäuse

- Lian Li PC-B25BF

- Netzteil

- Corsair RM550X ATX Modular (80+Gold) 550 Watt

- Betriebssystem

- Win 10 Pro.

Normale User Systeme sind hier auch nicht betroffen - es sind die Server die unter dem Patch am meisten Performance verlieren.

Folgender Ablauf:

1. Eine riesige Patch-Welle kommt auf alle Serverbetreiber zu. Das kostet Unmengen an Geld und muss auch dem Management erläutert werden wozu das nötig ist.

2. Nach dem Patch werden relevante Anwendungen für Datenbanken und Virtualisierung 20-40% Performance Einbußen haben. Bei dem einen oder anderen wird ein nachrüsten erforderlich sein um die konzeptionierten Lasten bieten zu können.

3. Aktuell geplante Käufe in 2018 werden keine Intel CPUs mehr berücksichtigen, da diese auch alle mit dem Performance Malus schon ankommen.

4. Intel verliert den Status "damit funktioniert es stressfrei" sowohl bei den ITlern als auch bei den Entscheidern. Der gebrochene Mythos wird vielleicht am teuersten zu stehen kommen.

Folgender Ablauf:

1. Eine riesige Patch-Welle kommt auf alle Serverbetreiber zu. Das kostet Unmengen an Geld und muss auch dem Management erläutert werden wozu das nötig ist.

2. Nach dem Patch werden relevante Anwendungen für Datenbanken und Virtualisierung 20-40% Performance Einbußen haben. Bei dem einen oder anderen wird ein nachrüsten erforderlich sein um die konzeptionierten Lasten bieten zu können.

3. Aktuell geplante Käufe in 2018 werden keine Intel CPUs mehr berücksichtigen, da diese auch alle mit dem Performance Malus schon ankommen.

4. Intel verliert den Status "damit funktioniert es stressfrei" sowohl bei den ITlern als auch bei den Entscheidern. Der gebrochene Mythos wird vielleicht am teuersten zu stehen kommen.

Ich habe mich mal ein wenig informiert:

Es gibt anscheinend zwei Exploits.

Einmal Meltdown und einmal Spectre.

Hier bin ich auf eine gute Infoseite dazu gestoßen: https://spectreattack.com/

Anscheinend betrifft Meltdown nach aktuellem Erkenntnisstand ausschließlich Intel-Prozessoren und ein Software-Patch für Meltdown kostet Performance.

Die Attacke soll Zugriff auf eigentlich geschützten Systemspeicher ermöglichen: "Consequently, applications can access system memory."

Spectre soll so gut wie alle CPUs betreffen (Intel, ARM, AMD): "Almost every system is affected by Spectre".

Es soll noch keine Aussicht auf einen Patch geben: "The name is based on the root cause, speculative execution. As it is not easy to fix, it will haunt us for quite some time."

Hier habe ich ein Repo mit einem angeblichen Beispielcode für Spectre gefunden: https://github.com/Eugnis/spectre-attack

Jedoch lässt sicher der Code nur für Windows kompilieren und ich habe nur Linux.

Und wie ich das verstanden habe soll der zweite Exploit es ermöglichen, dass ansonsten fehlerfrei programmierte Anwendungen ihre eigentlich geschützten Daten freigeben. Siehe Github: "Spectre breaks the isolation between different applications. It allows an attacker to trick error-free programs, which follow best practices, into leaking their secrets."

=> Intel hat insofern Recht, dass alle CPU-Hersteller an einer Lösung des Problems arbeiten. Jedoch betrifft nur Spectre alle Hersteller.

Die immer komplexeren HW-Optimierungen, trotz moderner HW-Sicherheitsfeatures, öffnen anscheinend gravierende Sicherheitslücken.

Trotz Besitzer einer Ryzen-CPU sind das sehr schlechte Neuigkeiten für mich.

Es gibt anscheinend zwei Exploits.

Einmal Meltdown und einmal Spectre.

Hier bin ich auf eine gute Infoseite dazu gestoßen: https://spectreattack.com/

Anscheinend betrifft Meltdown nach aktuellem Erkenntnisstand ausschließlich Intel-Prozessoren und ein Software-Patch für Meltdown kostet Performance.

Die Attacke soll Zugriff auf eigentlich geschützten Systemspeicher ermöglichen: "Consequently, applications can access system memory."

Spectre soll so gut wie alle CPUs betreffen (Intel, ARM, AMD): "Almost every system is affected by Spectre".

Es soll noch keine Aussicht auf einen Patch geben: "The name is based on the root cause, speculative execution. As it is not easy to fix, it will haunt us for quite some time."

Hier habe ich ein Repo mit einem angeblichen Beispielcode für Spectre gefunden: https://github.com/Eugnis/spectre-attack

Jedoch lässt sicher der Code nur für Windows kompilieren und ich habe nur Linux.

Und wie ich das verstanden habe soll der zweite Exploit es ermöglichen, dass ansonsten fehlerfrei programmierte Anwendungen ihre eigentlich geschützten Daten freigeben. Siehe Github: "Spectre breaks the isolation between different applications. It allows an attacker to trick error-free programs, which follow best practices, into leaking their secrets."

=> Intel hat insofern Recht, dass alle CPU-Hersteller an einer Lösung des Problems arbeiten. Jedoch betrifft nur Spectre alle Hersteller.

Die immer komplexeren HW-Optimierungen, trotz moderner HW-Sicherheitsfeatures, öffnen anscheinend gravierende Sicherheitslücken.

Trotz Besitzer einer Ryzen-CPU sind das sehr schlechte Neuigkeiten für mich.

Complicated

Grand Admiral Special

- Mitglied seit

- 08.10.2010

- Beiträge

- 4.949

- Renomée

- 441

- Mein Laptop

- Lenovo T15, Lenovo S540

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 7 3700X

- Mainboard

- MSI X570-A PRO

- Kühlung

- Scythe Kama Angle - passiv

- Speicher

- 32 GB (4x 8 GB) G.Skill TridentZ Neo DDR4-3600 CL16-19-19-39

- Grafikprozessor

- Sapphire Radeon RX 5700 Pulse 8GB PCIe 4.0

- Display

- 27", Lenovo, 2560x1440

- SSD

- 1 TB Gigabyte AORUS M.2 PCIe 4.0 x4 NVMe 1.3

- HDD

- 2 TB WD Caviar Green EADS, NAS QNAP

- Optisches Laufwerk

- Samsung SH-223L

- Gehäuse

- Lian Li PC-B25BF

- Netzteil

- Corsair RM550X ATX Modular (80+Gold) 550 Watt

- Betriebssystem

- Win 10 Pro.

Da gibt es einen gravierenden Unterschied, der auch in diesem Dokument zu finden ist:

AMD ist im Auslieferungszustand nicht verwundbar. Das Dokument https://spectreattack.com/spectre.pdf beschreibt das folgendermaßen:

Siehe: https://googleprojectzero.blogspot.de/2018/01/reading-privileged-memory-with-side.html

AMD ist im Auslieferungszustand nicht verwundbar. Das Dokument https://spectreattack.com/spectre.pdf beschreibt das folgendermaßen:

Der Unterschied zwischen Verwundbarkeit und Anwendbarkeit liegt darin begründet, dass man bei AMD den eBF JIT aktivieren muss.We have empirically verified the vulnerability of several Intel processors to Spectre attacks, including Ivy Bridge, Haswell and Skylake based processors. We have also verified the attack’s applicability to AMD Ryzen CPUs.

Siehe: https://googleprojectzero.blogspot.de/2018/01/reading-privileged-memory-with-side.html

Daher kann AMD zurecht behaupten, dass ihre CPUs nicht verwundbar sind. Denn wenn der User ersteinmal eine Sicherheitslücke aktivieren muss gibt es unzählige Möglichkeiten.Variant 1: Bounds check bypass

This section explains the common theory behind all three variants and the theory behind our PoC for variant 1 that, when running in userspace under a Debian distro kernel, can perform arbitrary reads in a 4GiB region of kernel memory in at least the following configurations:

Intel Haswell Xeon CPU, eBPF JIT is off (default state)

Intel Haswell Xeon CPU, eBPF JIT is on (non-default state)

AMD PRO CPU, eBPF JIT is on (non-default state)

The state of the eBPF JIT can be toggled using the net.core.bpf_jit_enable sysctl.

So, Intels Marketingabteilung wirkt, die Mainstream- Medien berichten, dass alle Prozessorhersteller betroffen sind.

Der von Intel eingereichte Linux Patch für die Meltdown Attacke bremst alle Prozessoren aus, nicht nur Intels...

Da zeigt sich einmal mehr was für ein Kotzverein Intel ist.

Der CEO hat wohl im November seine Aktien verkauft...

--- Update ---

Wie wäre es wenn alle AMD-Prozessor-Benutzer vor und nach dem (sicher erscheinenden) Windows-Patch mal ein paar Benchmarks laufen lassen- mir schwant da böses.

Der von Intel eingereichte Linux Patch für die Meltdown Attacke bremst alle Prozessoren aus, nicht nur Intels...

Da zeigt sich einmal mehr was für ein Kotzverein Intel ist.

Der CEO hat wohl im November seine Aktien verkauft...

--- Update ---

Wie wäre es wenn alle AMD-Prozessor-Benutzer vor und nach dem (sicher erscheinenden) Windows-Patch mal ein paar Benchmarks laufen lassen- mir schwant da böses.

Peet007

Admiral Special

- Mitglied seit

- 30.09.2006

- Beiträge

- 1.884

- Renomée

- 39

- BOINC-Statistiken

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 8700G

- Mainboard

- MSI Mortar B650

- Kühlung

- Wasser

- Speicher

- 32 GB

- Grafikprozessor

- IGP

- Display

- Philips

- Soundkarte

- onBoard

- Netzteil

- 850 Watt

- Betriebssystem

- Manjaro / Ubuntu

- Webbrowser

- Epiphany

Mich würde interessieren in wieweit das UEFI mini OS das ja unter dem Haupt OS liegt, davon betroffen ist. Wäre meiner Meinung nach recht Haarig wenn ein Angreifer quasi Vollzugriff erlangen würde und im Bios allerand verändern könnte, so das die Hardware schaden nimmt.

Je komplexer Systeme werden um so anfälliger werden sie, Secure Boot ist da anscheinend voll ausgehebelt.

Je komplexer Systeme werden um so anfälliger werden sie, Secure Boot ist da anscheinend voll ausgehebelt.

el-mujo

Admiral Special

- Mitglied seit

- 06.05.2003

- Beiträge

- 1.130

- Renomée

- 75

- Standort

- Frankfurt am Main

- Mein Laptop

- PC1

- Details zu meinem Desktop

Mein Tablet kann ich dann wohl wegwerfen.

Hat nen Celeron und vom Hersteller gibts keine Android-Updates mehr. Denke auch nicht, dass da dann noch ein Sicherheitsupdate kommt.

Und mein Sohn wird sich auch freuen mit seinem Xeon. Wenn die nötigen Patches wirklich Leistung sprübar kosten, das wäre schon ein Hammer.

MEIN Tablet wird nicht weggeworfen: Fujitsu ST5112, Modelljahr 2007 (BJ 2008), Core2Duo U7600

Mein I7-920 genausowenig *megagrins*

Womöglich geht es um die "PCID"-Funktion, welche angeblich erst ab 2011 in den CPUs verbaut wurde. Ne offizielle Info zu den betroffenen Prozessoren wäre ja mal ganz nett.

@ Peet007

So wie es sich für mich derzeit darstellt, hat das UEFI den annähernd gleichen 'Rang' wie das Haupt-OS und bedarf selbstverständlich eines Patches.

Ich möchte aber zu dem rechtlichen Aspekt der Geschichte noch etwas sagen:

Wiedermal bade ich als Kunde die Fehler von Hardware-und Softwareherstellern aus. Wie immer wird sich darauf berufen, dass man sich der Verantwortung für das Nichtfunktionieren der verkauften Produkte entzieht, indem einfach behauptet wird, das ist halt so. Fehler können immer im System sein.

Dazu habe ich eine ganz konkrete Meinung, die wohl auch einigen Programmierern hier nicht sonderlich gefallen dürfte.

Natürlich hat der Hardware-Designer/Programmierer wenn er ein Produkt verkauft, die Verantwortung dafür zu tragen, dass von dieser Software /Hardware kein Schaden ausgeht. In so ziemlich jedem Bereich der Wirtschaft ist Derjenige für die Folgen seiner Fahrlässigkeit haftbar zu machen. Es kann sich nicht rausgeredet werden,d ass man Fehler früher nicht erkannt hat. Wenn nicht sichergestellt werden kann, dass von einem Produkt kein Schaden ausgeht, darf es auch nicht in den Handel. Die Hersteller haben ihre Sorgfaltspflicht verletzt.

Selbst wenn unter Zuhilfenahme aller technischen und menschlichen Analyseverfahren zum damaligen Zeitpunkt die vorherrschende Meinung war, dass das so OK und sicher ist, es sich aber im Nachhinein als falsch herausstellt, dann hat der Hersteller dafür zu sorgen, dass der Fehler behoben wird und zwar OHNE zeitliches Limit!

Ich will das auch begründen. Diese Systeme laufen im Produktivbetrieb, laufen in Sicherheitsrelevanten Umgebungen, laufen in kritischen Umgebungen und laufen iauch in finanzkritischen Umgebungen (Börse, Unternehmen, Steuerverwaltung, ...). Unter diesen Umständen der Durchdringung und Wichtigkeit dieser Systeme für das Funktionieren der Wirtschaft, des Staatsapperates und unserer persönlichen Sicherheitsinteressen, würde ich den Anpruch darauf erheben, dass damit auch eine lebenslange Verpflichtung einhergeht, später entdeckte Fehler zu beheben, so sie denn Schaden anrichten können.

Ein öffentlich bestellter Vermessungsingenieur haftet auch zeit seines Lebens für die korrekte Umsetzung der hoheitlichen Vermessungsaufgaben, wie z.B. Grundstücksgrenzen. Taucht da Jahrzehnte später ein Fehler auf, der dem Vermesser nachgewiesen kann ist er bzw. der Rechtsnachfolger von ihm in der Pflicht den Fehler zu beheben. Für Fehler die z.B. im Bau geschehen ("konnte ja vorher auch keiner wissen ...") ist man nicht nur zu einer Korrektur verpflichtet, sondern auch zum Schadenersatz.

Für den aktuellen Fall - da sollte es möglich sein alle verbauten Prozessoren austauschen zu können (zur Not durch Neuproduktion alter Designs).

Zuletzt bearbeitet:

Stefan Payne

Grand Admiral Special

20...Der TLB-Bug war nur eine kurze Sache, aber das, was bei den Intel CPUs falsch läuft, läuft schon seit 10 Jahren falsch.

Die Leute sprechen von allen Intel CPUs mit Out of Order bzw Speculative Excecution...

Aber bei Win9x und 2k/XP ist das eh Latte, da man eh als Admin arbeitet...

Erst ab VISTA ists wichtig/interessant...

--- Update ---

auch wenn ich mich wiederhole ... je nachdem wie groß der impact am ende sein wird, kann ich mir sehr gut vorstellen, dass es in den usa diverse sammelklagen geben wird.

Für Datenbanken und ggF HPC ist das wohl vernichtend. Da wird man wohl so schnell wie möglich auf AMD umsteigen (müssen).

--- Update ---

Die werden überwiegend nicht betroffen sein.Die Atoms werden auch interessant sein ob sie betroffen sind. Man denke an die ganzen Modelle in den NAS-Geräten.

Bzw erst die 3k Generation, da alles davor schrottige In Order CPUs waren.

TAL9000

Grand Admiral Special

- Mitglied seit

- 20.03.2007

- Beiträge

- 5.945

- Renomée

- 654

- Standort

- nähe Giessen

- Mitglied der Planet 3DNow! Kavallerie!

- Aktuelle Projekte

- was halt so geht, bervozuge aber Bio/Physik/Astronomie Projekte

- Lieblingsprojekt

- SIMAP, danach kam mMn nichts mehr direkt produktives

- Meine Systeme

- Ryzen 3700X; 4650G; 1700X; Intel 8x i5-2/3xxx Radeon RX6950XT; RX6500XT; HD5830; 2xHD5850; 4xRX560; RX580x

- BOINC-Statistiken

- Folding@Home-Statistiken

- Mein Laptop

- Fujitsu LifeBook E546 FJNB291

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 7 3700X // Ryzen 5 4650G // Intel Core i7-3770 + i5-3570K

- Mainboard

- MSI B350 PC Mate // ASRock A300-STX // 2x Intel DH77EB

- Kühlung

- Arctic Liquid Freezer 240 + 2x SilverStone FW121 // Noctua NH-L9a // AC Freezer 7 // Intel E41759

- Speicher

- 2x16GB DDR4-3200 // 2x8GB DDR4-3200 // 2x8GB DDR3-1600 // 4x4GB DDR3-1600

- Grafikprozessor

- PowerColor Radeon RX 6950 XT Red Devil 16G // AMD IGP // Sapphire Pulse RX 6500 XT 4G // Intel IGP

- Display

- 24" Lenovo ThinkVision LT2452p 1920x1200

- SSD

- WD_BLACK SN750 500GB // Transcend MTE110S 256GB // Canvas SL308 250GB // Crucial MX500 250GB

- HDD

- MG06ACA800E 8TB // Z5K1000 1TB // HDWA120EZSTA 2TB // HD153UI 1,5TB

- Optisches Laufwerk

- - // - // LiteOn iHAS120 DVD-RW // LG DVD-RW

- Soundkarte

- OnBoard

- Gehäuse

- Enermax iVektor schwarz // AsRock DeskMini // Chenbro PC31031 // TFX Desktop

- Netzteil

- be quiet! Dark Power Pro 11 650W // ex 19V // FSP Hexa 85+ Pro 450W // Seasonic SS-300TFX

- Tastatur

- Qpad 3202-MK85 Cherry MX-Brown

- Maus

- VERTI WM25

- Betriebssystem

- Win10pro x64 // Ubuntu Xfce (Mint) // Win10pro x64 // Ubuntu Xfce (Mint)

- Webbrowser

- Firefox

- Verschiedenes

- Danke thorsam & JagDoc, KVM ATEN CS1764 4-fach Desktop , USV 2xAPC BR900GI, NAS QNAP TS-431P2-8G + TS-462-16G je 4x4TB

- Internetanbindung

-

▼50 MBit

▲10 MBit

Nach dem etwas mehr Infos heraus sind (2 Sicherheitslücken in 3 Varianten), frage ich mich wie schlimm es doch um die Lesekompetenz der User und auch einiger Nachrichtenschreiber steht. Meine Englisch Kenntnisse sind unterdurchschnittlich nMm., aber das was daraus gemacht wird, ist erschreckend. Ich hätte vielleicht nicht vor kurzen "Der Aufmacher" lesen sollen...

Links zu eigenen Meinungsbildung (technisch komplexer):

Spectre (variants 1 and 2)

Meltdown (variant 3)

Zusammen mit den meisten andern mir bekannten Sicherheitsproblemen/HW Fehlern, sind Meltdown und der Intel ME die eher schlimmeren in der letzten Zeit, wo bei ich auch sagen muss das ich nicht einmal bis her mit meinen Ryzen ein Kernel compiliert habe (SegFault-Bug).

Spectre ist aber nach meiner Erinnerung nicht die erste Sideband attacke basierende Sicherheitslücke und damit eigentlich nur wegen der breiten Basis (praktisch alle Out-of-order execution CPUs) so "schlimm".

Also alles auch Betrachtungssache, was aber für den nicht Informierten User schwierig ist. Mir fällt es aber schwer in den heutigen Zeiten und den damit verbunden Möglichkeiten, das noch zu entschuldigen.

Schade ist die immer noch geringe Datenlage betreffend der Performanceverluste für Serversysteme. Da wird sich wahrscheinlich auch erst mal nicht viel ändern...

Links zu eigenen Meinungsbildung (technisch komplexer):

Spectre (variants 1 and 2)

Meltdown (variant 3)

Zusammen mit den meisten andern mir bekannten Sicherheitsproblemen/HW Fehlern, sind Meltdown und der Intel ME die eher schlimmeren in der letzten Zeit, wo bei ich auch sagen muss das ich nicht einmal bis her mit meinen Ryzen ein Kernel compiliert habe (SegFault-Bug).

Spectre ist aber nach meiner Erinnerung nicht die erste Sideband attacke basierende Sicherheitslücke und damit eigentlich nur wegen der breiten Basis (praktisch alle Out-of-order execution CPUs) so "schlimm".

Also alles auch Betrachtungssache, was aber für den nicht Informierten User schwierig ist. Mir fällt es aber schwer in den heutigen Zeiten und den damit verbunden Möglichkeiten, das noch zu entschuldigen.

Schade ist die immer noch geringe Datenlage betreffend der Performanceverluste für Serversysteme. Da wird sich wahrscheinlich auch erst mal nicht viel ändern...

Stefan Payne

Grand Admiral Special

Durch die Sicherheitslücke ist jeder betroffen.ich glaube nicht, dass gamer & normalanwender allzu sehr davon betroffen sein werden oder dass da irgendwer gleich zum anwalt rennt und eine klage anstrebt. jetzt irgendwelche spiele zu benchmarken ...![Augen rollen (sarkastisch) :] :]](https://www.planet3dnow.de/vbulletin/images/smilies/rolleyes.gif)

Und wenn die Exploiter daran bisserl arbeiten, könnte man befürchten, dass wir hier von einer Möglichkeit einen ungepatchten Rechner zum Botnetmitglied zu machen.

Und für Games würde ich das nicht so positiv sehen.

Denn bei einigen Games wird ja was dynamisch nachgeladen ggF geströmt.

Das kann dann zu rucklern führen, wo früher keine waren.

Apfel - Birnen Vergleich.Wie damals beim Phenom TLB-Bug werden die Endanwender/Gamer wohl hauptsächlich vom leistungsmindernden Fix betroffen sein, weniger direkt vom Bug.

Beim Phenom TLB Bug gings um Stabilität. Das ist für Endanwender in der Tat ralle.

Hier geht es aber um Sicherheit und die Möglichkeit aus dem Userspace auszubrechen und auf den Kernelspace zuzugreifen.

DAS ist eine ganz andere Baustelle...

Ja, Zugriff auf den Kernelspeicher ohne Rechte ist schon was richtig übles.Was mich an der Sache verwundert ist, dass man erst durch einen Patch im Linux-Kernel auf den Bug aufmerksam wurde. Der aber über die Feiertage quasi übernommen wurde, was sonst viel länger dauert und selbst MS schon einen Patch entwickelt. Da muss schon echt was happiges sein, wenn alle so lange dichthalten

Das geht bald nicht schlechter...

Jahre!Wie lange Intel nun braucht, um eine CPU ohne dieses Problem zu veröffentlichen?

Das könnte echt existenzbedrohend sein.

Ich bin auf die Quartalsberichte gespannt.

Die müssen die gesamte Sprungvorhersage neu entwickeln und die Out of Order Excecution ebenso anpassen...

Also das das alsbald in Hardware gefixt wird, kannst vergessen. Dafür ist der Schaden zu groß. Und das ganze zu tief in der Architektur.

PS: Irgendwo hatte ich was von "Rowhammer-like" Angriffen auf diesen Bug gelesen. Und Rowhammer wurde ja auch schon in Javascript gezeigt. Das könnte im schlimmsten Fall bedeuten, dass eine aufgerufene Webseite per Javascript beliebige Speicherbereiche auslesen kann. Da würde ich dann doch lieber nen Patch einspielen...

Ja, die Möglichkeit besteht durch diesen Bug...

--- Update ---

Phoronix hat bisserl was gebencht.Schade ist die immer noch geringe Datenlage betreffend der Performanceverluste für Serversysteme. Da wird sich wahrscheinlich auch erst mal nicht viel ändern...

Das geht in dem Bench bis zu 30%, anderswo hab ich von 50% gesehen.

Also das ist schon im Bereich von katastrophal, so dass man hier von einem Fukushima oder Tschernobil Ausmaß sprechen kann und auch sollte.

TAL9000

Grand Admiral Special

- Mitglied seit

- 20.03.2007

- Beiträge

- 5.945

- Renomée

- 654

- Standort

- nähe Giessen

- Mitglied der Planet 3DNow! Kavallerie!

- Aktuelle Projekte

- was halt so geht, bervozuge aber Bio/Physik/Astronomie Projekte

- Lieblingsprojekt

- SIMAP, danach kam mMn nichts mehr direkt produktives

- Meine Systeme

- Ryzen 3700X; 4650G; 1700X; Intel 8x i5-2/3xxx Radeon RX6950XT; RX6500XT; HD5830; 2xHD5850; 4xRX560; RX580x

- BOINC-Statistiken

- Folding@Home-Statistiken

- Mein Laptop

- Fujitsu LifeBook E546 FJNB291

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 7 3700X // Ryzen 5 4650G // Intel Core i7-3770 + i5-3570K

- Mainboard

- MSI B350 PC Mate // ASRock A300-STX // 2x Intel DH77EB

- Kühlung

- Arctic Liquid Freezer 240 + 2x SilverStone FW121 // Noctua NH-L9a // AC Freezer 7 // Intel E41759

- Speicher

- 2x16GB DDR4-3200 // 2x8GB DDR4-3200 // 2x8GB DDR3-1600 // 4x4GB DDR3-1600

- Grafikprozessor

- PowerColor Radeon RX 6950 XT Red Devil 16G // AMD IGP // Sapphire Pulse RX 6500 XT 4G // Intel IGP

- Display

- 24" Lenovo ThinkVision LT2452p 1920x1200

- SSD

- WD_BLACK SN750 500GB // Transcend MTE110S 256GB // Canvas SL308 250GB // Crucial MX500 250GB

- HDD

- MG06ACA800E 8TB // Z5K1000 1TB // HDWA120EZSTA 2TB // HD153UI 1,5TB

- Optisches Laufwerk

- - // - // LiteOn iHAS120 DVD-RW // LG DVD-RW

- Soundkarte

- OnBoard

- Gehäuse

- Enermax iVektor schwarz // AsRock DeskMini // Chenbro PC31031 // TFX Desktop

- Netzteil

- be quiet! Dark Power Pro 11 650W // ex 19V // FSP Hexa 85+ Pro 450W // Seasonic SS-300TFX

- Tastatur

- Qpad 3202-MK85 Cherry MX-Brown

- Maus

- VERTI WM25

- Betriebssystem

- Win10pro x64 // Ubuntu Xfce (Mint) // Win10pro x64 // Ubuntu Xfce (Mint)

- Webbrowser

- Firefox

- Verschiedenes

- Danke thorsam & JagDoc, KVM ATEN CS1764 4-fach Desktop , USV 2xAPC BR900GI, NAS QNAP TS-431P2-8G + TS-462-16G je 4x4TB

- Internetanbindung

-

▼50 MBit

▲10 MBit

Hier für Windows(10/Server 2016) User die Updates/HotFixes:

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4056890

EDIT: und 7 http://www.catalog.update.microsoft.com/Search.aspx?q=KB4056897

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4056890

EDIT: und 7 http://www.catalog.update.microsoft.com/Search.aspx?q=KB4056897

Zuletzt bearbeitet:

Shinzon

Vice Admiral Special

- Mitglied seit

- 08.01.2004

- Beiträge

- 577

- Renomée

- 3

- Standort

- Österreich, PITMON

- Aktuelle Projekte

- Folding@Home

- Lieblingsprojekt

- Folding@Home

- Meine Systeme

- Ryzen 5 2600, 16GB DDR4 3400, Windows 10 Pro x64

- BOINC-Statistiken

- Folding@Home-Statistiken

- Details zu meinem Desktop

- Prozessor

- Ryzen 5 2600

- Mainboard

- Asus TUF B450M-PLUS GAMING

- Kühlung

- Arctic Cooling Freezer AIO

- Speicher

- 2x 8GB Crucial Tactical Tracer 3000@3400

- Grafikprozessor

- Asus Arez Strix Vega 56 OC

- Display

- HP 27x Curved

- SSD

- Sandisk NVMe Extreme Pro 500GB

- Soundkarte

- Creative Sound Blaster Omni Surround 5.1

- Gehäuse

- Thermaltake Core V21

- Netzteil

- BeQuiet 750W

- Betriebssystem

- Windows 10 Pro x64

- Webbrowser

- Vivaldi 64Bit

@Complicated

lt. deinem Zitat ist ja auch bei Intel eBPF JIT is off per default gesetzt (wie bei AMD). Somit ist von Haus aus das Ausnutzen dieser Sicherheitslücke bei Intel und AMD nicht möglich. Oder sehe ich da was falsch?

Was ist mit Spectre (Variante 2). Betrifft das alle Prozessoren? In der pdf wird speziell auf die Sprungvorhersage von Haswell eingegangen.

lt. deinem Zitat ist ja auch bei Intel eBPF JIT is off per default gesetzt (wie bei AMD). Somit ist von Haus aus das Ausnutzen dieser Sicherheitslücke bei Intel und AMD nicht möglich. Oder sehe ich da was falsch?

Was ist mit Spectre (Variante 2). Betrifft das alle Prozessoren? In der pdf wird speziell auf die Sprungvorhersage von Haswell eingegangen.

Zuletzt bearbeitet:

für welche android-versionen werden die security-fixes denn ausgerollt?

wenn google nur die aktuell noch supporteten versionen patched, wird das für die millionen anwender, die noch mit einem alten android unterwegs sind, lustig werden. schmeißt mal bitte eure geräte weg oder lebt mit dem risiko. updates? ne, ist uns zu anstrengend. das dürfte auch bei den exoten interessant werden, die mal intel-soc's verbaut hatten. denn effektiv sind diese geräte so oder so tot.

wenn google nur die aktuell noch supporteten versionen patched, wird das für die millionen anwender, die noch mit einem alten android unterwegs sind, lustig werden. schmeißt mal bitte eure geräte weg oder lebt mit dem risiko. updates? ne, ist uns zu anstrengend. das dürfte auch bei den exoten interessant werden, die mal intel-soc's verbaut hatten. denn effektiv sind diese geräte so oder so tot.

MacroWelle

Captain Special

- Mitglied seit

- 15.02.2008

- Beiträge

- 236

- Renomée

- 1

@Shinzon

Default off bei Intel heißt nur, dass der eBPF JIT dort eben auch standardmäßig aus ist, so wie bei AMD, die CPU ist aber bei Intel in beiden Fällen verwundbar, bei AMD nur im Sonderfall. Google hat natürlich beides getestet, daher stehen beide Fälle bei Intel drin.

In dem Test wird als Intel-CPU ein Haswell verwendet, es sind aber alle Intel-CPUs letzten Jahre betroffen, nicht nur Haswell.

Meine Linux-Distribution hat letzte Nacht Kernel-Patches für 4.14.11 ausgerollt, jetzt zählen wir die Wochen bis MS soweit ist...

Mittlerweile greifen Mainstream-Medien das Thema auf: http://www.zeit.de/digital/datensch...icherheitsluecken-gefaehrden-geraete-weltweit

Interessant finde ich, dass (mal wieder) Googles Project Zero das Problem gefunden hat und kein Hardwarehersteller. Und so wie es aussieht kommen die Zen-CPUs bei dem Thema insgesamt am besten raus.

Default off bei Intel heißt nur, dass der eBPF JIT dort eben auch standardmäßig aus ist, so wie bei AMD, die CPU ist aber bei Intel in beiden Fällen verwundbar, bei AMD nur im Sonderfall. Google hat natürlich beides getestet, daher stehen beide Fälle bei Intel drin.

In dem Test wird als Intel-CPU ein Haswell verwendet, es sind aber alle Intel-CPUs letzten Jahre betroffen, nicht nur Haswell.

Meine Linux-Distribution hat letzte Nacht Kernel-Patches für 4.14.11 ausgerollt, jetzt zählen wir die Wochen bis MS soweit ist...

Mittlerweile greifen Mainstream-Medien das Thema auf: http://www.zeit.de/digital/datensch...icherheitsluecken-gefaehrden-geraete-weltweit

Interessant finde ich, dass (mal wieder) Googles Project Zero das Problem gefunden hat und kein Hardwarehersteller. Und so wie es aussieht kommen die Zen-CPUs bei dem Thema insgesamt am besten raus.

eratte

Redaktion

☆☆☆☆☆☆

- Mitglied seit

- 11.11.2001

- Beiträge

- 21.854

- Renomée

- 2.815

- Standort

- Rheinberg / NRW

- Mitglied der Planet 3DNow! Kavallerie!

- Aktuelle Projekte

- YoYo, Collatz

- Lieblingsprojekt

- YoYo

- Meine Systeme

- Wegen der aktuellen Lage alles aus.

- BOINC-Statistiken

- Mein Laptop

- Lenovo ThinkPad E15 Gen4 Intel / HP PAVILION 14-dk0002ng

- Details zu meinem Desktop

- Prozessor

- Ryzen R9 7950X

- Mainboard

- ASUS ROG Crosshair X670E Hero

- Kühlung

- Noctua NH-D15

- Speicher

- 2 x 32 GB G.Skill Trident Z DDR5 6000 CL30-40-40-96

- Grafikprozessor

- Sapphire Radeon RX7900XTX Gaming OC Nitro+

- Display

- 2 x ASUS XG27AQ (2560x1440@144 Hz)

- SSD

- Samsung 980 Pro 1 TB & Lexar NM790 4 TB

- Optisches Laufwerk

- USB Blu-Ray Brenner

- Soundkarte

- Onboard

- Gehäuse

- NEXT H7 Flow Schwarz

- Netzteil

- Corsair HX1000 (80+ Platinum)

- Tastatur

- ASUS ROG Strix Scope RX TKL Wireless / 2. Rechner&Server Cherry G80-3000N RGB TKL

- Maus

- ROG Gladius III Wireless / 2. Rechner&Server Sharkoon Light2 180

- Betriebssystem

- Windows 11 Pro 64

- Webbrowser

- Firefox

- Verschiedenes

- 4 x BQ Light Wings 14. 1 x NF-A14 Noctua Lüfter. Corsair HS80 Headset .

- Internetanbindung

- ▼VDSL 100 ▲VDSL 100

jetzt zählen wir die Wochen bis MS soweit ist...

Da ist wohl nichts zu zählen, Update wird seid heute verteilt.

Windows 7 KB4056897

Windows 8.1 KB4056898

Windows 10 KB4056892

Aufpassen wer andere AntiVirus Software einsetzt:

Important information regarding the Windows security updates released on January 3, 2018 and anti-virus software (Microsoft)

Zuletzt bearbeitet:

Ähnliche Themen

- Antworten

- 763

- Aufrufe

- 100K

- Antworten

- 0

- Aufrufe

- 52K