App installieren

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Anmerkung: This feature may not be available in some browsers.

Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder ein alternativer Browser verwenden.

Du solltest ein Upgrade durchführen oder ein alternativer Browser verwenden.

News So öffnet euer WLAN-Tor für mich: WPS Sicherheitslücke!

- Ersteller Emploi

- Erstellt am

User-News

Von Emploi

Hinweis: Diese "User-News" wurde nicht von der Planet 3DNow! Redaktion veröffentlicht, sondern vom oben genannten Leser, der persönlich für den hier veröffentlichten Inhalt haftet.Der Blogger Stefan Viehböck hat eine Lücke in gebräuchlichen WLAN-Routern entdeckt. So lässt sich das WPS Verfahren, welches eigentlich die Konfiguration von WLAN-Funknetzen vereinfachen soll, mit Brute Force Angriffen überrumpeln.

In seinem Blog beschreibt er die Vorgehensweise, die getesteten Geräte bieten bis zum heutigen Firmware-Tage keinen ausreichenden Schutz und lassen, sofern sie nicht abstürzen, den Angreifer früher oder später hinein.

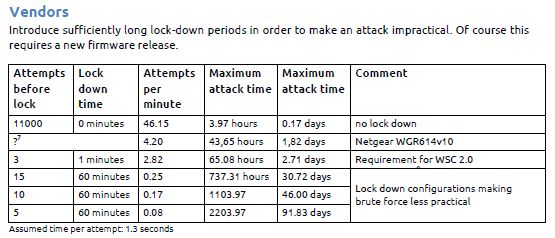

Die Schwachstelle wurde mittlerweile durch das US-Cert bestätigt. Es wird dringend empfohlen die WPS Funktion abzuschalten bis die Firmware der WLAN-Router angepasst wird, welche dann solche Attacken erkennt und diese zumindest drastisch ausbremst:

*) PDF siehe Quelle

Herr Viehboeck empfiehlt dazu in seinem pdf eine Lock down Zeit >60 Minuten, siehe dazu das PDF im Anhang.

Betroffen sind:!!

NICHT betroffen sind:??

* Fritzboxen, da

Quellen:

http://sviehb.wordpress.com/

http://sviehb.files.wordpress.com/2011/12/viehboeck_wps.pdf

http://www.kb.cert.org/vuls/id/723755

https://threatpost.com/en_us/blogs/wifi-protected-setup-flaw-can-lead-compromise-router-pins-122711

Wiki:

http://de.wikipedia.org/wiki/Wi-Fi_Protected_Setup

In seinem Blog beschreibt er die Vorgehensweise, die getesteten Geräte bieten bis zum heutigen Firmware-Tage keinen ausreichenden Schutz und lassen, sofern sie nicht abstürzen, den Angreifer früher oder später hinein.

Die Schwachstelle wurde mittlerweile durch das US-Cert bestätigt. Es wird dringend empfohlen die WPS Funktion abzuschalten bis die Firmware der WLAN-Router angepasst wird, welche dann solche Attacken erkennt und diese zumindest drastisch ausbremst:

*) PDF siehe Quelle

Herr Viehboeck empfiehlt dazu in seinem pdf eine Lock down Zeit >60 Minuten, siehe dazu das PDF im Anhang.

Betroffen sind:!!

Bei meinem TP-Link 1043nd ist es standardmäßig aktiviert und läßt beide methoden zu. also sowohl push-button als auch pin. ziemlich blöd... ich habe es dann jetzt mal schnell deaktiviert. ....

NICHT betroffen sind:??

* Fritzboxen, da

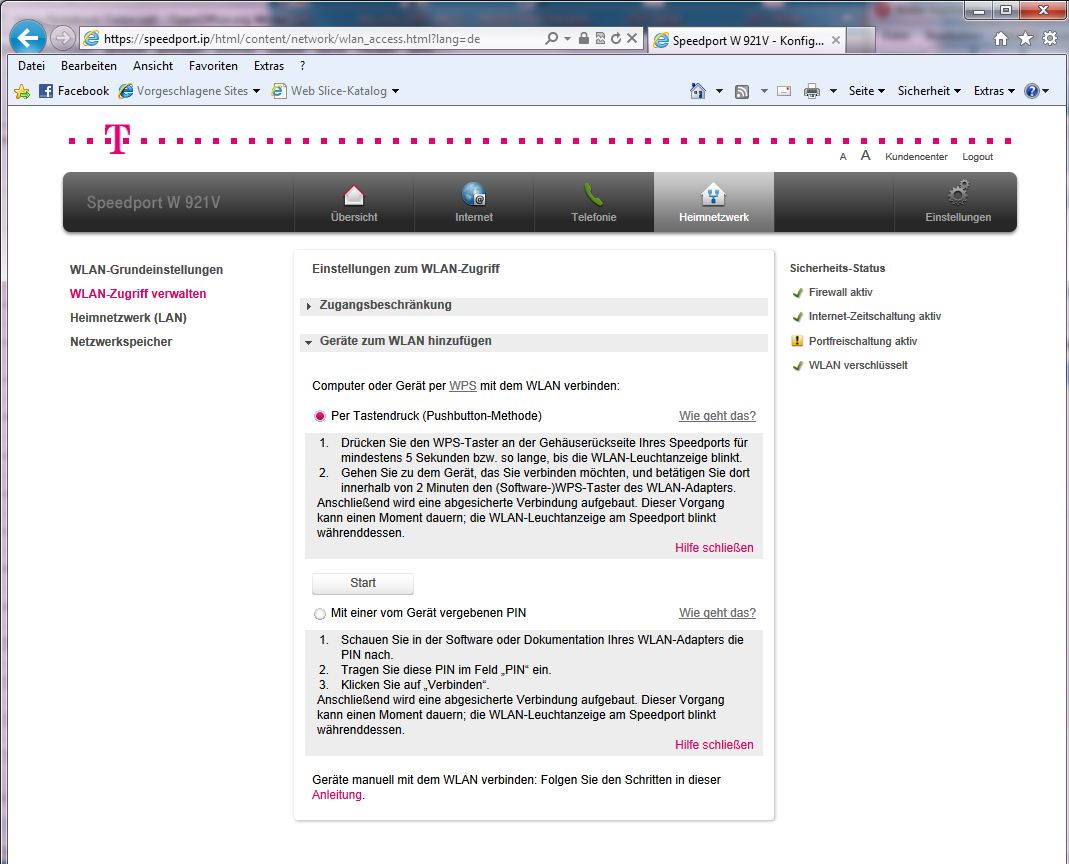

* der Telekom Speedport W 921V, dort ist WPS per Tastendruck (Pushbutton-Methode) aktiviert.... AVM-Router haben WPS von Haus aus deaktiviert.

Selbst wenn es aktiviert wird (läuft nach 2 Minuten aus), ist nicht die gefährdete PIN-Methode aktiv.

http://www.avm.de/de/News/artikel/2011/FRITZBox_WPS.html?linkident=kurznotiert...

Quellen:

http://sviehb.wordpress.com/

http://sviehb.files.wordpress.com/2011/12/viehboeck_wps.pdf

http://www.kb.cert.org/vuls/id/723755

https://threatpost.com/en_us/blogs/wifi-protected-setup-flaw-can-lead-compromise-router-pins-122711

Wiki:

http://de.wikipedia.org/wiki/Wi-Fi_Protected_Setup

Zuletzt bearbeitet:

SPINA

Grand Admiral Special

- Mitglied seit

- 07.12.2003

- Beiträge

- 18.122

- Renomée

- 985

- Mein Laptop

- Lenovo IdeaPad Gaming 3 (15ARH05-82EY003NGE)

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 7 3700X

- Mainboard

- ASUS PRIME X370-PRO

- Kühlung

- AMD Wraith Prism

- Speicher

- 2x Micron 32GB PC4-25600E (MTA18ASF4G72AZ-3G2R)

- Grafikprozessor

- Sapphire Pulse Radeon RX 7600 8GB

- Display

- LG Electronics 27UD58P-B

- SSD

- Samsung 980 PRO (MZ-V8P1T0CW)

- HDD

- 2x Samsung 870 QVO (MZ-77Q2T0BW)

- Optisches Laufwerk

- HL Data Storage BH16NS55

- Gehäuse

- Lian Li PC-7NB

- Netzteil

- Seasonic PRIME Gold 650W

- Betriebssystem

- Debian 12.x (x86-64)

- Verschiedenes

- ASUS TPM-M R2.0

Ich finde es nur übertrieben, wie diese Geschichte an anderer Stelle aufgebauscht wird. WPS wird eh kaum jemand genutzt haben.

wintermute_3dc

Admiral Special

- Mitglied seit

- 24.10.2004

- Beiträge

- 1.493

- Renomée

- 84

- Mitglied der Planet 3DNow! Kavallerie!

- Aktuelle Projekte

- Simap, Constellation

- Lieblingsprojekt

- Constellation

- BOINC-Statistiken

- Mein Laptop

- Lenovo L520

- Details zu meinem Laptop

- Prozessor

- Intel Core i3-2310M 2.1 GHz

- Mainboard

- Intel

- Speicher

- 8GB

- Grafikprozessor

- Intel HD Graphics 3000

- Display

- 15,6''

- Betriebssystem

- Fedora

Ich bin versucht es in meiner Nachbarschaft herauszufiindenIch finde es nur übertrieben, wie diese Geschichte an anderer Stelle aufgebauscht wird. WPS wird eh kaum jemand genutzt haben.

nazgul77

Lieutnant

- Mitglied seit

- 29.09.2009

- Beiträge

- 69

- Renomée

- 1

- Standort

- Düsseldorf

- Details zu meinem Desktop

- Prozessor

- Atlhon II X2 240e (2,8Ghz)

- Mainboard

- Asus M3A/H-HDMI

- Speicher

- 2x2G Infineon

- Grafikprozessor

- on-board Radeon HD3200

- HDD

- 2,5" 250GB SATA

- Netzteil

- Fortron Source 350W

- Betriebssystem

- Ubuntu Linux

- Webbrowser

- Chromium

Habe heute AVM kontaktiert, weil noch keine Info zu lesen war.

Jetzt haben sie eine eingestellt. AVM-Router haben WPS von Haus aus deaktiviert.

Selbst wenn es aktiviert wird (läuft nach 2 Minuten aus), ist nicht die gefährdete PIN-Methode aktiv.

http://www.avm.de/de/News/artikel/2011/FRITZBox_WPS.html?linkident=kurznotiert

AVM hat in Europa einen hohen Marktanteil

http://www.avm.de/de/Unternehmen/Arbeiten_bei_AVM/was_unser_unternehmen_ausmacht.html

.

EDIT :

.

Der Punkt ist, wenn ich es richtig sehe, dass WPS von Haus aus auf vielen Routern permanent aktiv ist. Damit steht die Tür schon verdammt weit offen.

Das Tool reaver ist wirklich nicht schwer zu bedienen. Funktioniert nur leider nicht mit den besch** Intel WLAN-Chips.

Jetzt haben sie eine eingestellt. AVM-Router haben WPS von Haus aus deaktiviert.

Selbst wenn es aktiviert wird (läuft nach 2 Minuten aus), ist nicht die gefährdete PIN-Methode aktiv.

http://www.avm.de/de/News/artikel/2011/FRITZBox_WPS.html?linkident=kurznotiert

AVM hat in Europa einen hohen Marktanteil

http://www.avm.de/de/Unternehmen/Arbeiten_bei_AVM/was_unser_unternehmen_ausmacht.html

.

EDIT :

.

Ich finde es nur übertrieben, wie diese Geschichte an anderer Stelle aufgebauscht wird. WPS wird eh kaum jemand genutzt haben.

Der Punkt ist, wenn ich es richtig sehe, dass WPS von Haus aus auf vielen Routern permanent aktiv ist. Damit steht die Tür schon verdammt weit offen.

Das Tool reaver ist wirklich nicht schwer zu bedienen. Funktioniert nur leider nicht mit den besch** Intel WLAN-Chips.

Emploi

Grand Admiral Special

- Mitglied seit

- 20.10.2005

- Beiträge

- 10.675

- Renomée

- 951

- Standort

- Elbflorenz

- Aktuelle Projekte

- WCG

- Lieblingsprojekt

- LatticeProject, Virtual Prairie (ViP), World Community Grid

- Meine Systeme

- Ein Haswell, Cloudnet GO RK3188, CX-919

- BOINC-Statistiken

- Mein Desktopsystem

- Tanz der Bonbonfee

- Mein Laptop

- HP Envy x360 Ryzen 5 2500u Vega 8

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 7 5950X

- Mainboard

- MSI MAG B550 TOMAHAWK

- Kühlung

- Raijintek Orcus Core 360

- Speicher

- 2x32GB Thermaltake R009R432GX2-3600C18A

- Grafikprozessor

- AMD Radeon RX 6900 XT Biggest Navi21 XTX

- Display

- AORUS FV43U + Viewsonic VP2365WB

- SSD

- Kingston FYR 4TB, HP SSD EX950 2TB (HP 8088), Samsung 840 EVO 1TB

- HDD

- 2015 abgeschafft

- Optisches Laufwerk

- 2005 abgeschafft

- Soundkarte

- RealTek ALC1200

- Gehäuse

- Sharkoon REV200

- Netzteil

- Corsair AX760i Platinum

- Tastatur

- Logitech K120

- Maus

- Speedlink TARIOS / DECUS

- Betriebssystem

- Win10 Pro AMD64

- Webbrowser

- Diverse

- Verschiedenes

- TIE Studio TUR88 Supernova, X-Board V2 (nur Headshots)

- Internetanbindung

-

▼1154 Mb/s

▲54 Mb/s

nazzgul77

Danke, werde es mit aufnehmen.

Mein Speedport 921V ist auch nicht betroffen. Da ist standardmäßig WPS nur per Knopfdruck aktiviert.

Danke, werde es mit aufnehmen.

Mein Speedport 921V ist auch nicht betroffen. Da ist standardmäßig WPS nur per Knopfdruck aktiviert.

bbott

Grand Admiral Special

- Mitglied seit

- 11.11.2001

- Beiträge

- 4.363

- Renomée

- 60

- Mein Laptop

- HP Compaq 8510p

- Details zu meinem Desktop

- Prozessor

- AMD FX-8370

- Mainboard

- Asus M5A99X

- Kühlung

- Corsair H60

- Speicher

- 16GB DDR3-1866 Crucial

- Grafikprozessor

- Sapphire HD5770

- Display

- 4k 27" DELL

- SSD

- Samsung Evo 850

- HDD

- 2x Seagate 7200.12

- Optisches Laufwerk

- Pioneer, Plextor

- Soundkarte

- Creative X-Fi Xtreme Music

- Gehäuse

- Silverstone TJ-02S

- Netzteil

- Enermax 450W

- Betriebssystem

- Windows 7

Also entweder ich verstehe das was nicht oder die Fritzboxen sind genauso unsicher und AVM hat es nicht richtig nachvollziehen können.

Ich habe einen WRT610N (Baugleich mit WRT320N) mit WPS da muss ich auch erst eine Taste darauf drücken um WPS zu aktivieren und habe 2 Minuten Zeit, also läuft es genauso ab wie bei den "angeblich" sicheren Fritzboxen.

Auch wird in dem Dokument angegeben das nach 2 bis 150 Fehlversuchen WPS abschmiert erst nach einem Reboot wieder verfügbar ist. Das ist wohl ein Bug aber das sollte trotzdem einen Bruteforceangriff unterbinden.

Leider lässt sich das unnütze WPS beim WRT610N nicht abschalten (zumindestens habe ich keine Option gefunden).

Was sind nun die Fakten?

.

EDIT :

.

Ich habe es mir noch einmal genau angeschaut.

Es gibt im WRT610N die Optionen:

Da ich ersteres nutze sollte WPS abgeschaltet sein, hoffe ich zumindestens.

Ich habe einen WRT610N (Baugleich mit WRT320N) mit WPS da muss ich auch erst eine Taste darauf drücken um WPS zu aktivieren und habe 2 Minuten Zeit, also läuft es genauso ab wie bei den "angeblich" sicheren Fritzboxen.

Auch wird in dem Dokument angegeben das nach 2 bis 150 Fehlversuchen WPS abschmiert erst nach einem Reboot wieder verfügbar ist. Das ist wohl ein Bug aber das sollte trotzdem einen Bruteforceangriff unterbinden.

Leider lässt sich das unnütze WPS beim WRT610N nicht abschalten (zumindestens habe ich keine Option gefunden).

Was sind nun die Fakten?

.

EDIT :

.

Ich habe es mir noch einmal genau angeschaut.

Es gibt im WRT610N die Optionen:

- Manuell

- Wi-Fi Protected Setup™

Da ich ersteres nutze sollte WPS abgeschaltet sein, hoffe ich zumindestens.

Tatsache ist, dass nur die PIN-Methode gefährdet ist.

Dies ist bei manchen Routern der Fall, lange nicht bei allen.

Hat ein Router eben jene Push-Methode aktiviert, dürfte es nur innerhalb dieses Zeitraums (meist 2 Minuten wie es scheint) gefährdet sein, dann ist WPS wieder deaktiviert.

Soweit mein Verständnis.

Da ich es eh nicht nutze, eigentlich auch egal.

Ein WLAN ist nur so sicher wie sein Passwort und (in diesem Fall) der WPS PIN.

(Angenommen es wird nicht die WEP Verschlüsselung genutzt.)

Greetz

Dies ist bei manchen Routern der Fall, lange nicht bei allen.

Hat ein Router eben jene Push-Methode aktiviert, dürfte es nur innerhalb dieses Zeitraums (meist 2 Minuten wie es scheint) gefährdet sein, dann ist WPS wieder deaktiviert.

Soweit mein Verständnis.

Da ich es eh nicht nutze, eigentlich auch egal.

Ein WLAN ist nur so sicher wie sein Passwort und (in diesem Fall) der WPS PIN.

(Angenommen es wird nicht die WEP Verschlüsselung genutzt.)

Greetz

reingelegt

Captain Special

- Mitglied seit

- 19.06.2004

- Beiträge

- 218

- Renomée

- 0

Bei meinem TP-Link 1043nd ist es standardmäßig aktiviert und läßt beide methoden zu. also sowohl push-button als auch pin. ziemlich blöd... ich habe es dann jetzt mal schnell deaktiviert. bei tp-link heißt der punkt unter dem wps zu finden ist qss.

auf dem 1043 läuft ja auch dd-wrt, allerdings nicht richtig rund, deswegen bin ich wieder zur stock-firmware zurückgekehrt. vielleicht kann dd-wrt zwischen push und pin-methode unterscheiden, vielleicht unterstützt es die routerfunktion aber auch gar nicht.

hat jemand schon das reaver-wps-tool getestet? bei meinem wlan hätte es bis vor kurzem 1a funktionieren müssen...

auf dem 1043 läuft ja auch dd-wrt, allerdings nicht richtig rund, deswegen bin ich wieder zur stock-firmware zurückgekehrt. vielleicht kann dd-wrt zwischen push und pin-methode unterscheiden, vielleicht unterstützt es die routerfunktion aber auch gar nicht.

hat jemand schon das reaver-wps-tool getestet? bei meinem wlan hätte es bis vor kurzem 1a funktionieren müssen...

bbott

Grand Admiral Special

- Mitglied seit

- 11.11.2001

- Beiträge

- 4.363

- Renomée

- 60

- Mein Laptop

- HP Compaq 8510p

- Details zu meinem Desktop

- Prozessor

- AMD FX-8370

- Mainboard

- Asus M5A99X

- Kühlung

- Corsair H60

- Speicher

- 16GB DDR3-1866 Crucial

- Grafikprozessor

- Sapphire HD5770

- Display

- 4k 27" DELL

- SSD

- Samsung Evo 850

- HDD

- 2x Seagate 7200.12

- Optisches Laufwerk

- Pioneer, Plextor

- Soundkarte

- Creative X-Fi Xtreme Music

- Gehäuse

- Silverstone TJ-02S

- Netzteil

- Enermax 450W

- Betriebssystem

- Windows 7

Die Praxis hat mich eines besseren belehrt, wps wird nicht abgeschaltet

Ähnliche Themen

- Antworten

- 763

- Aufrufe

- 100K

- Antworten

- 31

- Aufrufe

- 8K

- Gesperrt

- Antworten

- 5K

- Aufrufe

- 1M