App installieren

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Anmerkung: This feature may not be available in some browsers.

Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder ein alternativer Browser verwenden.

Du solltest ein Upgrade durchführen oder ein alternativer Browser verwenden.

News Massive Sicherheitslücke in Intel-CPUs der letzten Jahre

Complicated

Grand Admiral Special

- Mitglied seit

- 08.10.2010

- Beiträge

- 4.949

- Renomée

- 441

- Mein Laptop

- Lenovo T15, Lenovo S540

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 7 3700X

- Mainboard

- MSI X570-A PRO

- Kühlung

- Scythe Kama Angle - passiv

- Speicher

- 32 GB (4x 8 GB) G.Skill TridentZ Neo DDR4-3600 CL16-19-19-39

- Grafikprozessor

- Sapphire Radeon RX 5700 Pulse 8GB PCIe 4.0

- Display

- 27", Lenovo, 2560x1440

- SSD

- 1 TB Gigabyte AORUS M.2 PCIe 4.0 x4 NVMe 1.3

- HDD

- 2 TB WD Caviar Green EADS, NAS QNAP

- Optisches Laufwerk

- Samsung SH-223L

- Gehäuse

- Lian Li PC-B25BF

- Netzteil

- Corsair RM550X ATX Modular (80+Gold) 550 Watt

- Betriebssystem

- Win 10 Pro.

Intetessanter Punkt von fefe:

http://blog.fefe.de/?ts=a4ac7405

http://blog.fefe.de/?ts=a4ac7405

Bei dem Meltdown-Bug ist mir gerade was aufgefallen, das ich mal mit euch teilen will.

Und zwar hat Intel seit Jahren in ihrem Prozessoren "Hyperthreading", deren Markennamen für eine Technik namens Simultaneous Multithreading (SMT). Bei Intel bringt das so 20% Mehrleistung, wenn man einen zweiten Thread startet und der auf dem virtuellen Core läuft. Kommt natürlich immer auf den Code an, klar.

AMD hat seit Ryzen auch SMT, aber bei denen bringt das 40%. Ich habe mich die ganze Zeit gefragt, wieso. Jetzt glaube ich, die Erklärung zu haben.

Und zwar hat Intel ja, wie wir jetzt wissen, bei ihrer spekulativen Ausführung von Instruktionen beschissen, und hat den Load vor den Zugriffscheck vorgezogen. Der Load wird schon gemacht, wenn die CPU sich noch nicht sicher ist, ob der Load erlaubt sein wird (die Prüfung davon kostet auch Zeit). Wenn Intel dann feststellt, dass der Load nicht erlaubt war, ist es nicht schlimm, wenn die Daten in den Cache geladen wurden, denkt sich Intel. Und das lief auch jahrelang prima, bis jemandem auffiel, dass das ein Sicherheitsproblem ist.

So, nehmen wir mal an, Intel hätte nicht auf diese Art für Benchmarks beschissen. Was wäre der Effekt gewesen? Die Latenz für die Load-Instruktionen wäre hoch gegangen. Und was macht die CPU, wenn gerade irgendwas hängt (weil die Latenz zu hoch ist)? Sie führt per SMT einen anderen Thread aus. Das ist die Idee von SMT.

Was, so frage ich mich gerade, wenn die 20% mehr SMT-Performance bei AMD genau die 20% sind, die Intel hier durch Senken der Sicherheit rausgeschummelt hat? AMD hat einfach ehrlich gestallt in den Fällen. Und das geht jetzt dank SMT nicht mehr verloren.

Ich fühlte mich spontan an Dieselgate erinnert.

hab das ja schon häufiger verlinkt ... auch wenn es ursprünglich aus einer etwas anderen richtung kam, ist das thema bei all den problemen, die komplexe systeme mit sich bringen, aktueller denn je ... PRODUKTHAFTUNG

https://www.heise.de/security/artikel/Produkthaftung-aendert-alles-270358.html

https://www.heise.de/security/artikel/Produkthaftung-aendert-alles-270358.html

Complicated

Grand Admiral Special

- Mitglied seit

- 08.10.2010

- Beiträge

- 4.949

- Renomée

- 441

- Mein Laptop

- Lenovo T15, Lenovo S540

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 7 3700X

- Mainboard

- MSI X570-A PRO

- Kühlung

- Scythe Kama Angle - passiv

- Speicher

- 32 GB (4x 8 GB) G.Skill TridentZ Neo DDR4-3600 CL16-19-19-39

- Grafikprozessor

- Sapphire Radeon RX 5700 Pulse 8GB PCIe 4.0

- Display

- 27", Lenovo, 2560x1440

- SSD

- 1 TB Gigabyte AORUS M.2 PCIe 4.0 x4 NVMe 1.3

- HDD

- 2 TB WD Caviar Green EADS, NAS QNAP

- Optisches Laufwerk

- Samsung SH-223L

- Gehäuse

- Lian Li PC-B25BF

- Netzteil

- Corsair RM550X ATX Modular (80+Gold) 550 Watt

- Betriebssystem

- Win 10 Pro.

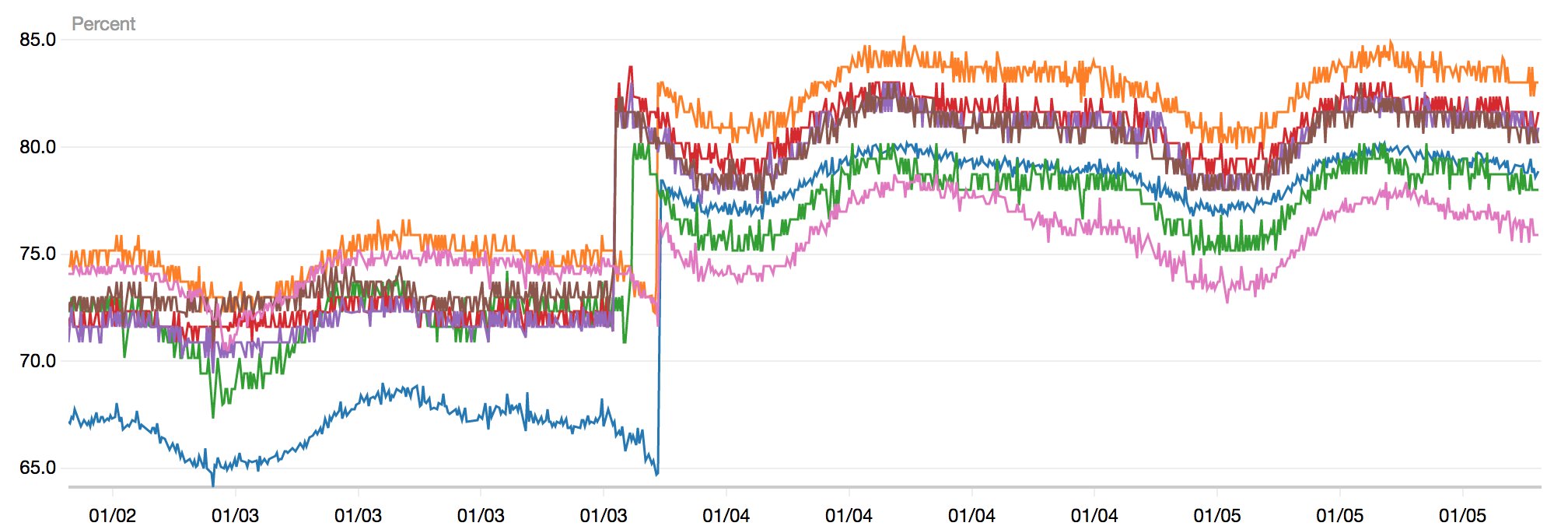

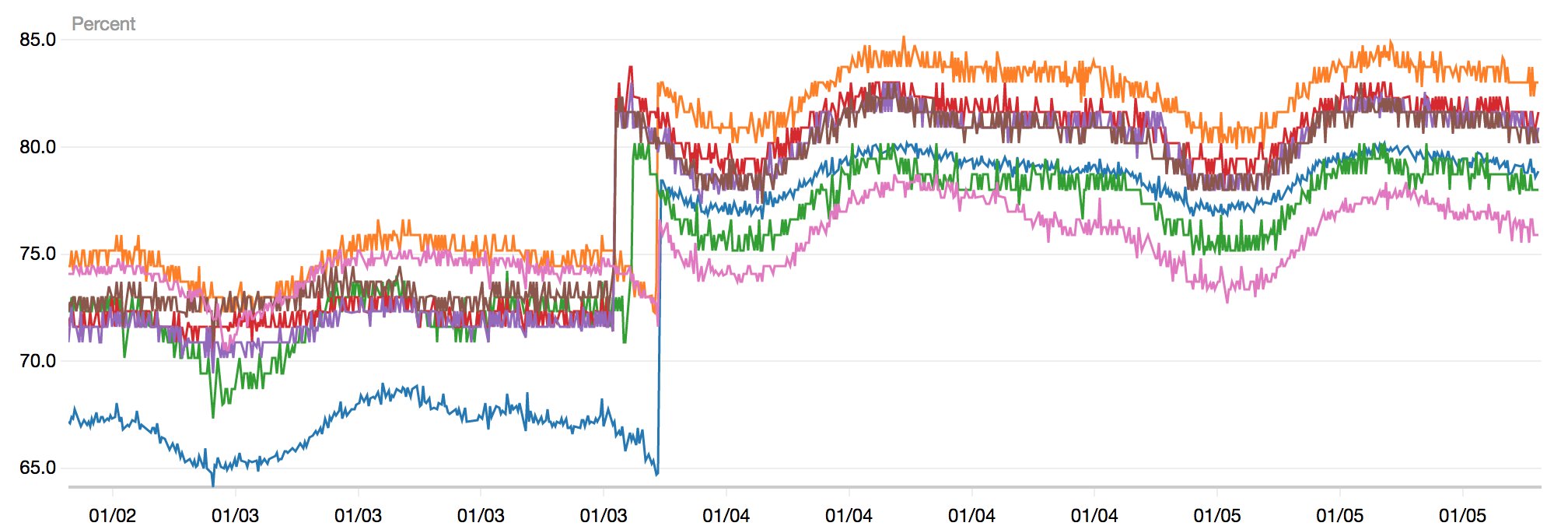

https://twitter.com/chanian/status/949457156071288833

The<s>#</s>Meltdown patch(Update on above, this was a <s>#</s>Spectre patch (CVE-2017-5715), impacting HVM performance on a very high IO workload) (presumably) being applied to the underlying AWS EC2 hypervisor on some of our production Kafka brokers [d2.xlarge]

Hotstepper

Vice Admiral Special

- Mitglied seit

- 12.04.2005

- Beiträge

- 831

- Renomée

- 117

Ich kann nicht sagen welcher Patch dafuer verantwortlich ist, aber ich habe auf meinem Ryzen Sys in in ArmA3 (sehr sehr CPU und RAM lastig) etwas mehr als 10% verloren in der letzten Woche.

Vorher 51-52 FPS im YAAB

Jetzt 45-46 FPS im YAAB

Gibts eine moeglichkeit den Spectre Patch testweise abzuschalten? Meltdown sollte ja nicht scharf sein.

@MusicIsMyLife

Ihr habt ArmA3 doch beim Threadripper Test gebencht. Kannst du das reproduzieren?

Vorher 51-52 FPS im YAAB

Jetzt 45-46 FPS im YAAB

Gibts eine moeglichkeit den Spectre Patch testweise abzuschalten? Meltdown sollte ja nicht scharf sein.

@MusicIsMyLife

Ihr habt ArmA3 doch beim Threadripper Test gebencht. Kannst du das reproduzieren?

Zuletzt bearbeitet:

Casi030

Grand Admiral Special

- Mitglied seit

- 03.10.2012

- Beiträge

- 8.942

- Renomée

- 153

Verstehe ich irgend wie nicht so richtig.......

Die Lücken sind doch schon seit Jahren da........

Ist wie mit Menschen,sie leben 30 Jahre mit ner Krankheit wovon sie nix wissen, auf einmal wir Ihnen gesagt was sie haben und nach nem Halben Jahr fallen sie um....

Komisch find ich auch das ausgerechnet Jetzt wo AMD mit Ryzen nicht mehr ausgebremst und Intel gefährlich wird diese Sache ans Licht kommt und AMD HW komischerweise viele Probleme und der Gleichen hat......

Die Lücken sind doch schon seit Jahren da........

Ist wie mit Menschen,sie leben 30 Jahre mit ner Krankheit wovon sie nix wissen, auf einmal wir Ihnen gesagt was sie haben und nach nem Halben Jahr fallen sie um....

Komisch find ich auch das ausgerechnet Jetzt wo AMD mit Ryzen nicht mehr ausgebremst und Intel gefährlich wird diese Sache ans Licht kommt und AMD HW komischerweise viele Probleme und der Gleichen hat......

Hotstepper

Vice Admiral Special

- Mitglied seit

- 12.04.2005

- Beiträge

- 831

- Renomée

- 117

@ Casi

Eine Luecke von der keiner weiss ist nicht gefaehrlich.

Eine Luecke von der keiner weiss ist nicht gefaehrlich.

Complicated

Grand Admiral Special

- Mitglied seit

- 08.10.2010

- Beiträge

- 4.949

- Renomée

- 441

- Mein Laptop

- Lenovo T15, Lenovo S540

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 7 3700X

- Mainboard

- MSI X570-A PRO

- Kühlung

- Scythe Kama Angle - passiv

- Speicher

- 32 GB (4x 8 GB) G.Skill TridentZ Neo DDR4-3600 CL16-19-19-39

- Grafikprozessor

- Sapphire Radeon RX 5700 Pulse 8GB PCIe 4.0

- Display

- 27", Lenovo, 2560x1440

- SSD

- 1 TB Gigabyte AORUS M.2 PCIe 4.0 x4 NVMe 1.3

- HDD

- 2 TB WD Caviar Green EADS, NAS QNAP

- Optisches Laufwerk

- Samsung SH-223L

- Gehäuse

- Lian Li PC-B25BF

- Netzteil

- Corsair RM550X ATX Modular (80+Gold) 550 Watt

- Betriebssystem

- Win 10 Pro.

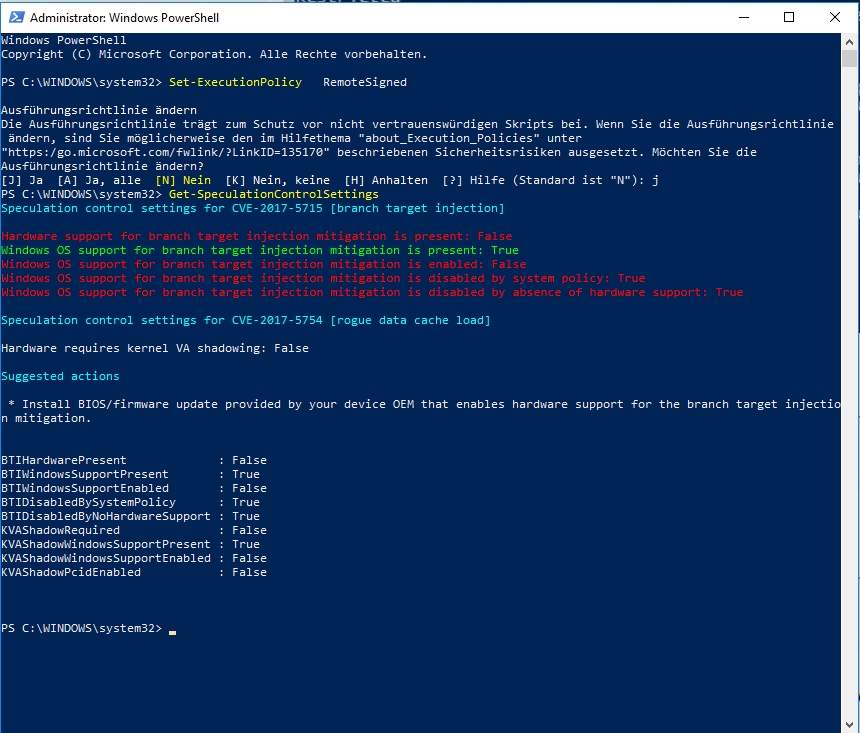

@Hotstepper

Mach doch mal den Check und poste den Screenshot in diesem Thread: http://www.planet3dnow.de/vbulletin...-Verifikation-Windows-7?p=5184706#post5184706

Mach doch mal den Check und poste den Screenshot in diesem Thread: http://www.planet3dnow.de/vbulletin...-Verifikation-Windows-7?p=5184706#post5184706

Casi030

Grand Admiral Special

- Mitglied seit

- 03.10.2012

- Beiträge

- 8.942

- Renomée

- 153

@ Casi

Eine Luecke von der keiner weiss ist nicht gefaehrlich.

Woher willst das wissen das es keiner wusste?!

sjrothe

Vice Admiral Special

- Mitglied seit

- 19.06.2002

- Beiträge

- 574

- Renomée

- 60

- Standort

- Dresden

- Mein Laptop

- RedmiBook16 R7 4700U 16GB // E7222 (HM76 16GB i7 3610QM SSD+M9T)

- Details zu meinem Desktop

- Prozessor

- Ryzen 5 4650 pro // Opteron 3280 // XEON E3-1270

- Mainboard

- Gigabyte B450 Gaming X // Fujitsu //Asrock Z68 Extreme3 Gen3

- Kühlung

- Thermalright AXP-200 Muscle - passte gerade so... // Stock

- Speicher

- 2x16GB DDR4 3600// 2x 8GB DDR3-1600 // 4x 8GB DDR3-1600

- Grafikprozessor

- MSI RX570 8GB // GT520 1GB

- Display

- 2x Dell 24" 1200p + 50" 4K TV

- SSD

- Crucial P5, MX500, MX300 und M500

- HDD

- Hitachi, Toshiba, Samsung, WD aber von Seagate nur ne SSHD

- Optisches Laufwerk

- Pioneer DVR-220, LG CH08LS10 Blu-ray SuperMulti liest nur noch BluRay // --

- Gehäuse

- LIAN LI PC-7FN // Fujitsu MX130 S2

- Netzteil

- TruePowerNew TP550, DANKE ANTEC // Fujitsu 250W

- Betriebssystem

- Windows 10 und besser also Linux ;-)

- Webbrowser

- Firefox + Chromium + Opera

- Verschiedenes

- XBOX360 Controller+ HD-DVD-ROM, 386DX+387,Compaq 486 SX2, Toshiba Sat.220CS, Vobis Pentium Pro

Dann wussten bisher eben nur Intel, NSA und Co, davon.

http://www.tomshardware.de/NSA-Geheimdienst-Back-door-Prozessoren,news-249410.html

Wenn sich Tage nach Veröffentlichung und entweder überzogenen oder halbgaaren Workarounds tausende Blackhats aufmachen um daraus Kapital zu schlagen, wird das für die Betroffenen mit entwendeten Accounts und Identitäten sehr ungemütlich. Sich selbst schützen ist zudem nur die halbe Miete wenn serverseitig noch lange die betroffenen Xeons arbeiten.

http://www.tomshardware.de/NSA-Geheimdienst-Back-door-Prozessoren,news-249410.html

Wenn sich Tage nach Veröffentlichung und entweder überzogenen oder halbgaaren Workarounds tausende Blackhats aufmachen um daraus Kapital zu schlagen, wird das für die Betroffenen mit entwendeten Accounts und Identitäten sehr ungemütlich. Sich selbst schützen ist zudem nur die halbe Miete wenn serverseitig noch lange die betroffenen Xeons arbeiten.

MagicEye04

Grand Admiral Special

- Mitglied seit

- 20.03.2006

- Beiträge

- 23.274

- Renomée

- 1.865

- Standort

- oops,wrong.planet..

- Aktuelle Projekte

- Seti,WCG,Einstein + was gerade Hilfe braucht

- Lieblingsprojekt

- Seti

- Meine Systeme

- R7-1700+GTX1070ti,R7-1700+RadeonVII, FX-8350+GTX1050ti, X4-5350+GT1030, X2-240e+RX460

- BOINC-Statistiken

- Folding@Home-Statistiken

- Mein Laptop

- Dell Latitude E7240

- Details zu meinem Desktop

- Prozessor

- R9-3950X (@65W)

- Mainboard

- Asus Prime B550plus

- Kühlung

- TR Macho

- Speicher

- 2x16GiB Corsair LPX2666C16

- Grafikprozessor

- Radeon VII

- Display

- LG 32UD99-W 81,3cm

- SSD

- Crucial MX500-250GB, Samsung EVO280 256GB

- HDD

- Seagate 7200.14 2TB (per eSATAp)

- Optisches Laufwerk

- LG DVDRAM GH24NS90

- Soundkarte

- onboard

- Gehäuse

- Nanoxia Deep Silence1

- Netzteil

- BeQuiet StraightPower 11 550W

- Tastatur

- Cherry RS6000

- Maus

- Logitech RX600

- Betriebssystem

- Ubuntu

- Webbrowser

- Feuerfuchs

- Verschiedenes

- 4x Nanoxia Lüfter (120/140mm) , Festplatte in Bitumenbox

Ersetze "Keiner" durch "kaum einer". Das trifft die Realität.

So lange die Lücke weitestgehend unbekannt ist, schlummert sie nur im Arsenal der Geheimdienste.

Wenn sie öffentlich wird, stürzt sich jeder Hobbyprogrammierer drauf.

So lange die Lücke weitestgehend unbekannt ist, schlummert sie nur im Arsenal der Geheimdienste.

Wenn sie öffentlich wird, stürzt sich jeder Hobbyprogrammierer drauf.

Hotstepper

Vice Admiral Special

- Mitglied seit

- 12.04.2005

- Beiträge

- 831

- Renomée

- 117

@Hotstepper

Mach doch mal den Check und poste den Screenshot in diesem Thread: http://www.planet3dnow.de/vbulletin...-Verifikation-Windows-7?p=5184706#post5184706

Done

Peet007

Admiral Special

- Mitglied seit

- 30.09.2006

- Beiträge

- 1.884

- Renomée

- 39

- BOINC-Statistiken

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 8700G

- Mainboard

- MSI Mortar B650

- Kühlung

- Wasser

- Speicher

- 32 GB

- Grafikprozessor

- IGP

- Display

- Philips

- Soundkarte

- onBoard

- Netzteil

- 850 Watt

- Betriebssystem

- Manjaro / Ubuntu

- Webbrowser

- Epiphany

Wenn man Serversysteme verkauft dann kann einem ein Vertreter viel erzählen. Da wird neue Hardware untersucht und abgeklopft. Man will ja ein dichtest System das man einfach hinstellt und mit wenig Wartungsaufwand sicher über Jahre läuft.

Das war eben bei Intel nicht mehr gegeben.

Das war eben bei Intel nicht mehr gegeben.

Hi,

ich weiss nicht ob das nun schon gepostet wurde oder nicht. Aber der Blog von Anders Fogh ist recht interessant zu lesen:

https://cyber.wtf/2018/01/

Außerdem ist es wohl so dass Spectre wohl eher ein "Software"-Problem ist, da es in Hardware vermutlich nicht lösbar ist, es sei denn man schafft Speculative Execution ab ODER flusht den Speicher jedes mal wenn man SpecEx ausführen möchte, was den Performance-Vorteil damit quasi vollständig aufhebt bzw. sogar negiert (Quelle Peter Cordes via Stackexchange):

https://security.stackexchange.com/...ess-vulnerable-to-meltdown-and-spectre/177101

Nur Meltdown ist ein Design-Fehler der offenbar nur in Intel-CPUs enthalten ist. Offenbar (spekulation) ist es wohl so dass Intel CPUs hier nicht richtig prüfen ob bestimmter Code über Ring-Grenzen hinweg eigentlich überhaupt ausgeführt werden darf (man könnte salopp sagen Intel nutzt ein "aggressivers Branch Prediction Verhalten").

ich weiss nicht ob das nun schon gepostet wurde oder nicht. Aber der Blog von Anders Fogh ist recht interessant zu lesen:

https://cyber.wtf/2018/01/

Außerdem ist es wohl so dass Spectre wohl eher ein "Software"-Problem ist, da es in Hardware vermutlich nicht lösbar ist, es sei denn man schafft Speculative Execution ab ODER flusht den Speicher jedes mal wenn man SpecEx ausführen möchte, was den Performance-Vorteil damit quasi vollständig aufhebt bzw. sogar negiert (Quelle Peter Cordes via Stackexchange):

https://security.stackexchange.com/...ess-vulnerable-to-meltdown-and-spectre/177101

Spectre affects any "normal" CPU design with branch prediction + speculative execution for indirect branches. In Spectre, the attacker primes / trains the branch predictor to mispredict the target of an indirect branch in kernel code or in another process. Until the mis-predict is discovered, the privileged process will speculatively execute some instructions that change the micro-architectural state of the machine in a way that depends on secret data.

Nur Meltdown ist ein Design-Fehler der offenbar nur in Intel-CPUs enthalten ist. Offenbar (spekulation) ist es wohl so dass Intel CPUs hier nicht richtig prüfen ob bestimmter Code über Ring-Grenzen hinweg eigentlich überhaupt ausgeführt werden darf (man könnte salopp sagen Intel nutzt ein "aggressivers Branch Prediction Verhalten").

The key to Meltdown is that Intel CPUs (but apparently not ARM or AMD) don't squash under-privileged TLB hits. The load executes, and so do following instructions, and it only actually faults when the faulting load tries to retire.

Presumably AMD's load execution units / TLB are designed differently, with privilege checking for loads applied earlier or differently.

Zuletzt bearbeitet:

eratte

Redaktion

☆☆☆☆☆☆

- Mitglied seit

- 11.11.2001

- Beiträge

- 21.866

- Renomée

- 2.816

- Standort

- Rheinberg / NRW

- Mitglied der Planet 3DNow! Kavallerie!

- Aktuelle Projekte

- YoYo, Collatz

- Lieblingsprojekt

- YoYo

- Meine Systeme

- Wegen der aktuellen Lage alles aus.

- BOINC-Statistiken

- Mein Laptop

- Lenovo ThinkPad E15 Gen4 Intel / HP PAVILION 14-dk0002ng

- Details zu meinem Desktop

- Prozessor

- Ryzen R9 7950X

- Mainboard

- ASUS ROG Crosshair X670E Hero

- Kühlung

- Noctua NH-D15

- Speicher

- 2 x 32 GB G.Skill Trident Z DDR5 6000 CL30-40-40-96

- Grafikprozessor

- Sapphire Radeon RX7900XTX Gaming OC Nitro+

- Display

- 2 x ASUS XG27AQ (2560x1440@144 Hz)

- SSD

- Samsung 980 Pro 1 TB & Lexar NM790 4 TB

- Optisches Laufwerk

- USB Blu-Ray Brenner

- Soundkarte

- Onboard

- Gehäuse

- NEXT H7 Flow Schwarz

- Netzteil

- Corsair HX1000 (80+ Platinum)

- Tastatur

- ASUS ROG Strix Scope RX TKL Wireless / 2. Rechner&Server Cherry G80-3000N RGB TKL

- Maus

- ROG Gladius III Wireless / 2. Rechner&Server Sharkoon Light2 180

- Betriebssystem

- Windows 11 Pro 64

- Webbrowser

- Firefox

- Verschiedenes

- 4 x BQ Light Wings 14. 1 x NF-A14 Noctua Lüfter. Corsair HS80 Headset .

- Internetanbindung

- ▼VDSL 100 ▲VDSL 100

Nur Meltdown ist ein Design-Fehler der offenbar nur in Intel-CPUs enthalten ist.

ARM Designs sind auch betroffen siehe Liste.

Stefan Payne

Grand Admiral Special

Wenn du dir mal die Interviews mit dem Grazer Jungen anschaust, wirst du feststellen, dass Intel mindestens seit 2014 davon wusste@ Casi

Eine Luecke von der keiner weiss ist nicht gefaehrlich.

Und die Blackhat hatte ähnliches zu ähnlicher Zeit.

Erste Vermutungen, dass das unsicher wäre, kamen schon 2007 auf...

Hotstepper

Vice Admiral Special

- Mitglied seit

- 12.04.2005

- Beiträge

- 831

- Renomée

- 117

Wenn du dir mal die Interviews mit dem Grazer Jungen anschaust, wirst du feststellen, dass Intel mindestens seit 2014 davon wusste

Wo kann man sich das ansehen?

Complicated

Grand Admiral Special

- Mitglied seit

- 08.10.2010

- Beiträge

- 4.949

- Renomée

- 441

- Mein Laptop

- Lenovo T15, Lenovo S540

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 7 3700X

- Mainboard

- MSI X570-A PRO

- Kühlung

- Scythe Kama Angle - passiv

- Speicher

- 32 GB (4x 8 GB) G.Skill TridentZ Neo DDR4-3600 CL16-19-19-39

- Grafikprozessor

- Sapphire Radeon RX 5700 Pulse 8GB PCIe 4.0

- Display

- 27", Lenovo, 2560x1440

- SSD

- 1 TB Gigabyte AORUS M.2 PCIe 4.0 x4 NVMe 1.3

- HDD

- 2 TB WD Caviar Green EADS, NAS QNAP

- Optisches Laufwerk

- Samsung SH-223L

- Gehäuse

- Lian Li PC-B25BF

- Netzteil

- Corsair RM550X ATX Modular (80+Gold) 550 Watt

- Betriebssystem

- Win 10 Pro.

In errates Linksammlung zum Thema wirst du sicher fündig: http://www.planet3dnow.de/vbulletin...heitsluecken-Meltdown-Spectre-Links-in-Post-1

eratte

Redaktion

☆☆☆☆☆☆

- Mitglied seit

- 11.11.2001

- Beiträge

- 21.866

- Renomée

- 2.816

- Standort

- Rheinberg / NRW

- Mitglied der Planet 3DNow! Kavallerie!

- Aktuelle Projekte

- YoYo, Collatz

- Lieblingsprojekt

- YoYo

- Meine Systeme

- Wegen der aktuellen Lage alles aus.

- BOINC-Statistiken

- Mein Laptop

- Lenovo ThinkPad E15 Gen4 Intel / HP PAVILION 14-dk0002ng

- Details zu meinem Desktop

- Prozessor

- Ryzen R9 7950X

- Mainboard

- ASUS ROG Crosshair X670E Hero

- Kühlung

- Noctua NH-D15

- Speicher

- 2 x 32 GB G.Skill Trident Z DDR5 6000 CL30-40-40-96

- Grafikprozessor

- Sapphire Radeon RX7900XTX Gaming OC Nitro+

- Display

- 2 x ASUS XG27AQ (2560x1440@144 Hz)

- SSD

- Samsung 980 Pro 1 TB & Lexar NM790 4 TB

- Optisches Laufwerk

- USB Blu-Ray Brenner

- Soundkarte

- Onboard

- Gehäuse

- NEXT H7 Flow Schwarz

- Netzteil

- Corsair HX1000 (80+ Platinum)

- Tastatur

- ASUS ROG Strix Scope RX TKL Wireless / 2. Rechner&Server Cherry G80-3000N RGB TKL

- Maus

- ROG Gladius III Wireless / 2. Rechner&Server Sharkoon Light2 180

- Betriebssystem

- Windows 11 Pro 64

- Webbrowser

- Firefox

- Verschiedenes

- 4 x BQ Light Wings 14. 1 x NF-A14 Noctua Lüfter. Corsair HS80 Headset .

- Internetanbindung

- ▼VDSL 100 ▲VDSL 100

Sollte da nicht heute eine gemeinsame Stellungsnahme kommen? Gefunden dazu habe ich noch nichts.

--- Update ---

Meltdown- und Spectre-Mitentdecker Daniel Gruss"Es sind alle Prozessorenhersteller betroffen" (Deutschlandfunk)

Das Interview differenziert leider nicht zwischen Meltdown und Spectre, ohne weitere Infos könnte man da falsche Schlüsse ziehen.

--- Update ---

Meltdown- und Spectre-Mitentdecker Daniel Gruss"Es sind alle Prozessorenhersteller betroffen" (Deutschlandfunk)

Das Interview differenziert leider nicht zwischen Meltdown und Spectre, ohne weitere Infos könnte man da falsche Schlüsse ziehen.

Zuletzt bearbeitet:

Complicated

Grand Admiral Special

- Mitglied seit

- 08.10.2010

- Beiträge

- 4.949

- Renomée

- 441

- Mein Laptop

- Lenovo T15, Lenovo S540

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 7 3700X

- Mainboard

- MSI X570-A PRO

- Kühlung

- Scythe Kama Angle - passiv

- Speicher

- 32 GB (4x 8 GB) G.Skill TridentZ Neo DDR4-3600 CL16-19-19-39

- Grafikprozessor

- Sapphire Radeon RX 5700 Pulse 8GB PCIe 4.0

- Display

- 27", Lenovo, 2560x1440

- SSD

- 1 TB Gigabyte AORUS M.2 PCIe 4.0 x4 NVMe 1.3

- HDD

- 2 TB WD Caviar Green EADS, NAS QNAP

- Optisches Laufwerk

- Samsung SH-223L

- Gehäuse

- Lian Li PC-B25BF

- Netzteil

- Corsair RM550X ATX Modular (80+Gold) 550 Watt

- Betriebssystem

- Win 10 Pro.

Ja das aufbauschen und nicht differenzieren scheint hier auch reines Selbstinteresse der TU Graz zu sein - traurig, doch auch Forscher leben von Aufmerksamkeit und Bekanntheit.

Ich sage es voraus, dass es keine Woche mehr dauert bis die Medien da etwas "Brangelina"-mäßiges daraus machen wie "Specdown" oder "Meltre".

Da ist niemand daran interessiert zu differenzieren. Auch die Presse nicht. ich schrieb es schon einmal -es ist das erste mal, dass zwei unterschiedlcihe Exploits so in einen Topf geworfen werden und wirklich überall in einem Atemzug genannt werden.Wir reden hier, gerade wenn wir jetzt Meltdown und Spectre zusammennehmen - das sind die beiden Angriffe -, dann reden wir hier nicht von einigen Tausend oder Millionen Rechnern, sondern wir sind hier im Milliardenbereich an Prozessoren, die davon betroffen sind.

Ich sage es voraus, dass es keine Woche mehr dauert bis die Medien da etwas "Brangelina"-mäßiges daraus machen wie "Specdown" oder "Meltre".

Zuletzt bearbeitet:

WindHund

Grand Admiral Special

- Mitglied seit

- 30.01.2008

- Beiträge

- 12.225

- Renomée

- 536

- Standort

- Im wilden Süden (0711)

- Mitglied der Planet 3DNow! Kavallerie!

- Aktuelle Projekte

- NumberFields@home

- Lieblingsprojekt

- none, try all

- Meine Systeme

- RYZEN R9 3900XT @ ASRock Taichi X570 & ASUS RX Vega64

- BOINC-Statistiken

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen 9 5950X

- Mainboard

- ASRock 570X Taichi P5.05 Certified

- Kühlung

- AlphaCool Eisblock XPX, 366x40mm Radiator 6l Brutto m³

- Speicher

- 2x 16 GiB DDR4-3600 CL26 Kingston (Dual Rank, unbuffered ECC)

- Grafikprozessor

- 1x ASRock Radeon RX 6950XT Formula OC 16GByte GDDR6 VRAM

- Display

- SAMSUNG Neo QLED QN92BA 43" up to 4K@144Hz FreeSync PP HDR10+

- SSD

- WD_Black SN850 PCI-Express 4.0 NVME

- HDD

- 3 Stück

- Optisches Laufwerk

- 1x HL-DT-ST BD-RE BH10LS30 SATA2

- Soundkarte

- HD Audio (onboard)

- Gehäuse

- SF-2000 Big Tower

- Netzteil

- Corsair RM1000X (80+ Gold)

- Tastatur

- Habe ich

- Maus

- Han I

- Betriebssystem

- Windows 10 x64 Professional (up to date!)

- Webbrowser

- @Chrome.Google & Edge Chrome

POWER7+, POWER8 und POWER9 sind im Referenzdesign von IBM ebenfalls (eingeschränkt) betroffen.

Quelle: https://www.ibm.com/blogs/psirt/potential-impact-processors-power-family/

Wie es um die SPARC(64) Familie von Sun/Oracle/Fujitsu bestellt ist, ist derzeit noch nicht verlautbart worden.

Die wichtigste und häufig einzige Aufgabe des PSP neben Measured Boot (u.a. Absicherung der Firmware) und Secure Boot (Absicherung des Bootloaders) ist als Ablageort von Bitlocker-Schlüsseln (fTPM 2.0) zu dienen. Microsoft schreibt das Vorhandensein eines diskreten TPM 2.0 oder eines fTPM 2.0 für Komplettrechner mit vorinstalliertem Windows 10 vor und legt fest, dass dieses im Auslieferungszustand eingeschaltet sein muss. Natürlich ließe sich damit noch jede Menge anderer Unsinn anstellen, aber das unterbleibt im Regelfall; abgesehen von einigen DRM-Anwendungen und dergleichen.

Die ARM TrustZone wird leider von vielen Chipherstellern mangelhaft umgesetzt. Selbst von namhaften Größen wie Qualcomm und Samsung. Der nun bei AMD aufgedeckte Fehler geht nicht einmal auf AMD oder ARM zurück, sondern auf die TCG deren Codebeispiele AMD weitgehend unverändert übernommen hat und daraus das anfällige Trustlet gebastelt hat. Laut Google Project Zero waren bereits die Codebeispiele der TCG kompromittiert.

Siehe auch: https://googleprojectzero.blogspot.de/2017/07/trust-issues-exploiting-trustzone-tees.html

Das ist natürlich fatal, weil sich der PSP wie alle anderen vergleichbaren Lösungen ungehindert und unbemerkt auf dem Ring 0 austoben darf.

Du hast es immer noch drauf! 8)

Zuletzt bearbeitet:

Stefan Payne

Grand Admiral Special

http://www.spiegel.de/netzwelt/gadg...-schwachstellen-in-prozessoren-a-1186193.htmlWo kann man sich das ansehen?

Daniel Gruss schrieb:"Wir sind auf das Thema aufmerksam geworden, weil es großes Interesse von Intel an einem Patch von uns, nämlich dem KAISER-Patch, gab",

skelletor

Grand Admiral Special

- Mitglied seit

- 14.06.2002

- Beiträge

- 5.316

- Renomée

- 289

- Standort

- Dresden

- Aktuelle Projekte

- Simap, Spinhenge, Poem, QMC, RNA World

- Lieblingsprojekt

- einheimische Projekte

- Meine Systeme

- AMD Ryzen 7 5800X3D + AMD Radeon RX 6900XT

- BOINC-Statistiken

- Mein Laptop

- Acer Aspire E3 112, Lenovo ThinkPad L570

- Details zu meinem Desktop

- Prozessor

- Ryzen 7 5800X3D

- Mainboard

- MSI X570-A Pro

- Kühlung

- beQuiet DarkRock TF

- Speicher

- 2x 16GB GSkill 1800MHz CL14 @ 1T

- Grafikprozessor

- AMD Radeon 6900XT

- Display

- Samsung C27HG70 @2560*1440 144Hz; EIZO S2411W @1920x1200 60Hz; 52 Zoll Sony KDL-52HX905 @1920*1080

- SSD

- 1TB WD Black SN850 M2 NVME, 512 GB Samsung 850 Pro

- HDD

- 1x 4TB WesternDigital Red

- Optisches Laufwerk

- Pioneer BluRay Brenner

- Soundkarte

- Realtek HD Audio OnBoard (ALC 1220)

- Gehäuse

- noname

- Netzteil

- Seasonic X650 (80+ Gold)

- Tastatur

- Logitech G815 Tactile (brown)

- Maus

- Swiftpoint Z

- Betriebssystem

- Windows 10 Home 64bit

- Webbrowser

- Firefox

Was mir nicht gefällt, ist dieses "We / I believe" usw. aber das ist wohl eine Eigenheit. Wenn mir einer erzählt: dass er glaubt, dann ist diese Information fuer mich wertlos, weil ich fakten wissen will und nicht was irgendwer "glaubt".

Du hast es immer noch drauf! 8)

Gruß,

skell.

Wenn du dir mal die Interviews mit dem Grazer Jungen anschaust, wirst du feststellen, dass Intel mindestens seit 2014 davon wusste

Also das kann ich beim besten Willen da nicht raus lesen.

Erste Vermutungen, dass das unsicher wäre, kamen schon 2007 auf...

Es ist halt so dass sich das ganze ja auch entwickelt hat. Siehe Blog von Anders Fogh den ich paar Posts weiter oben verlinkt habe. Selbst IT-Experten Wie Hr. Fogh oder den Leuten der TU Graz etc. war lange Zeit gar nicht klar was für einen "bug" sie da gejagt haben.

Angefangen hat das mal mit Problemen die man im ASLR gefunden hat und die man fixen wollte mittels KASLR, was leider wiederum anfällig war und wofür die TU Graz'ler Jahrelang an dem KASLR Patch namens KAISER gebrütet haben.

Unabhängig davon kam vor ein paar Jahren der Rowhammer-RAM-Exploit raus...der ist im Grunde durchaus was ähnliches zu Meltdown (also zumindest in der Art und Weise wie man ihn auslöst/ausnutzt.

...aufbauend auf Rowhammer und mit dem Wissen um ASLR/KASLR/KAISER kamen dann die IT-Experte nach und nach auf den Trichter das man einem viel gravierenderen Problem aufgesessen ist. Meltdown und Spectre. (so ca. kann man zusammenfassen was Hr. Fogh schreibt).

Das Problem ist dass auf diesem Level sich selbst die Fachleute noch nicht einig sind wie man damit umgehen soll....mit einem schnellen Fix der nur Probleme schafft ist ja schliesslich auch keinem geholfen.

Hr. Gruss von der TU Graz differenziert schon ein wenig. Im weiteren Verlauf des Interviews differenziert er deutlich Meltdown und Spectre jedoch ohne Nennung von CPU-Hersteller Eigenheiten.

Es ist ja auch für unabhängige ITler nicht so einfach da man ja die internen Abläufe in den CPUs zum Großteil ja reverse engineered weil die Hersteller ja nichts/kaum was offen legen.

Agner Fog betreibt über seine Reverse Engineering Ergebnisse seit Jahren einen sehr frequentierten Blog und hat hunderte Seiten Manuals mit den Ergebnissen veröffentlicht.

http://www.agner.org/optimize/blog/?r=1&o=5

--- Update ---

https://www.heise.de/newsticker/mel...ert-Patches-und-Leistungsschwund-3937462.html

https://cloudblogs.microsoft.com/mi...-and-meltdown-mitigations-on-windows-systems/

Wird interessant sein zu sehen ob AMD CPUs denselben Performance impact haben werden...

Am Ende gleicht sich die IPC dann plötzlich dramatisch an

Zuletzt bearbeitet:

hoschi_tux

Grand Admiral Special

- Mitglied seit

- 08.03.2007

- Beiträge

- 4.761

- Renomée

- 286

- Standort

- Ilmenau

- Aktuelle Projekte

- Einstein@Home, Predictor@Home, QMC@Home, Rectilinear Crossing No., Seti@Home, Simap, Spinhenge, POEM

- Lieblingsprojekt

- Seti/Spinhenge

- BOINC-Statistiken

- Details zu meinem Desktop

- Prozessor

- AMD Ryzen R9 5900X

- Mainboard

- ASUS TUF B450m Pro-Gaming

- Kühlung

- Noctua NH-U12P

- Speicher

- 2x 16GB Crucial Ballistix Sport LT DDR4-3200, CL16-18-18

- Grafikprozessor

- AMD Radeon RX 6900XT (Ref)

- Display

- LG W2600HP, 26", 1920x1200

- HDD

- Crucial M550 128GB, Crucial M550 512GB, Crucial MX500 2TB, WD7500BPKT

- Soundkarte

- onboard

- Gehäuse

- Cooler Master Silencio 352M

- Netzteil

- Antec TruePower Classic 550W

- Betriebssystem

- Gentoo 64Bit, Win 7 64Bit

- Webbrowser

- Firefox

Am Ende gleicht sich die IPC dann plötzlich dramatisch an

Durchaus möglich. Aber da Intel ja seit Jahren nur portionsweise Leistung nachschiebt (5% im Mittel pro Generation) wird man durch den Patch quasi eine Generation zurück gestuft. Während AMD einen Schritt vor geht, geht Intel einen zurück. Spätestens beim nächsten Schritt wird man sich dann treffen, sollte die Richtung beibehalten werden

Die TU Graz hat mittlerweile eine sehr übersichtliche Seite online gebracht mit viel relevanten infos und vor allem ein paar netten Demo Videos wie der Exploit in der Realität genutzt werden kann.

https://meltdownattack.com/

https://meltdownattack.com/

Ähnliche Themen

- Antworten

- 763

- Aufrufe

- 100K

- Antworten

- 0

- Aufrufe

- 52K